Bitlocker

Bitlocker

Allgemeines

Bitlocker ist ein Verschlüsselungsprogramm für (System-)Partitionen und externe Laufwerke. Das von Microsoft für das Betriebssystem Windows entwickelte Programm ist seit Windows Vista verfügbar, teilweise – wie bei Windows 8 und 10 – aber nur unter den Professional oder Enterprise Versionen. Bitlocker verwendet den AES Verschlüsselungsalgorithmus mit 128 Bit oder 256 Bit Länge.

Voraussetzung für die Verschlüsselung einer Systempartition mit Bitlocker ist, dass eine separate Partition für Bitlocker zur Verfügung steht, denn diese startet beim Bootvorgang mit Bitlocker schon vor dem Betriebssystem. Unter Windows 7 werden für diese Partition 100MB, unter Windows 8 300MB und unter Windows 10 500MB benutzt. Sofern die Verschlüsselung einer Partition mit auf einem USB-Stick abgelegten Schlüssel gewählt wird, muss sichergestellt sein, dass externe Medien schon vor dem Start des Betriebssystems gelesen werden können. Diese Einstellung ist im BIOS vorzunehmen.

Außerdem muss für Bitlocker das Trusted Plattform Modul (TPM) (ein auf dem Mainboard verlöteter Chipsatz) mit dem Betriebssystem Trusted Computing Plattform vorhanden sein. Die Nutzung von TPM durch Bitlocker kann jedoch mit Gruppenrichtlinien umgangen werden.

Sollte man sein Passwort für Bitlocker vergessen haben, oder aus anderen Gründen einen zweiten Weg suchen mit Bitlocker verschlüsselte Datenträger zu entschlüsseln, wird man mit dem Begriff des Wiederherstellungsschlüssels konfrontiert. Dabei handelt es sich um eine 48-stellige Ziffernfolge, die während der Einrichtung von Bitlocker generiert wird. Bei der Einrichtung von Bitlocker wird man aufgefordert, sich diesen Schlüssel auf jeden Fall besonders sicher zu speichern. Es wird empfohlen, sich den Wiederherstellungsschlüssel auf einem externen Datenspeichermedium zu speichern, oder ihn auszudrucken und in einem physischen Safe zu sichern. Der Wiederherstellungsschlüssel wird auch verlangt, wenn sich Hardware des Computers, dessen Systempartition man verschlüsselt hat, ändert. Das betrifft auch Hardware wie z.B. die Grafikkarte. Sofern die Cloud-Angebote von Microsoft genutzt werden, kann er auch darüber verknüpft und damit sichergestellt werden.

Funktionsweise

Bitlocker hat im laufenden Betrieb die Aufgabe der Ver- und Entschlüsselung. Die Dateien sind bei eingeschaltetem Bitlocker in verschlüsselter Form auf dem Datenträgen abgelegt. Der Nutzer, wenn er sich autorisiert hat, sieht all seine Daten trotzdem in unverschlüsselter Form und kann mit diesen arbeiten.

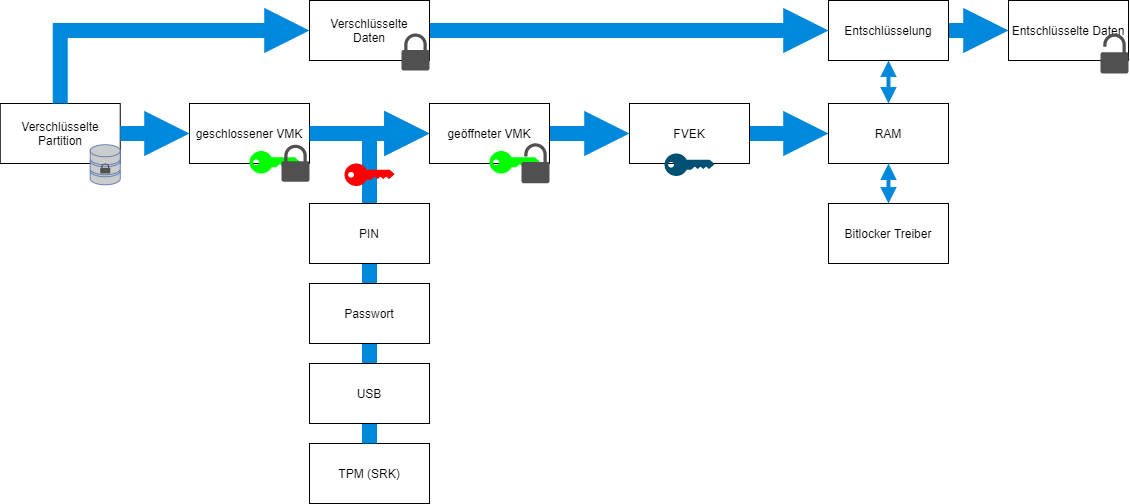

Die Verschlüsselung mit Bitlocker funktioniert über drei aufeinander aufbauende Schlüssel:

Der Schlüssel für die Roh- und Nutzdaten wird als Full Volume Encryption Key (FVEK) bezeichnet, dieser wird seinerseits mit dem Volume Master Key (VMK) verschlüsselt. Der VMK wird ebenfalls ein weiteres Mal mit dem Storage Root Key (SRK) verschlüsselt.

Für den FVEK wird ein AES Algorithmus mit standardmäßig 128 Bits genutzt, aber auch 256Bit können gewählt werden.

Der VMK nutzt ebenfalls den AES, allerdings mit 256 Bits. Der SRK funktioniert über den RSA-Algorithmus mit 2048Bit innerhalb des TPM. Wird der TPM nicht genutzt, ist die Verschlüsselungsart von anderen Parametern abhängig, wie z.B. der weiteren Hardware.

Damit Bitlocker im laufenden Betrieb die angeforderten Daten entschlüsseln kann, benötigt es während des Betriebes permanenten Zugriff auf die Passphrase. Die Passphrase wird dazu im Arbeitsspeicher des Systems abgelegt.

Zum Verschlüsseln des Windows Betriebssystems bietet Bitlocker folgende Möglichkeiten.

* Bitlocker mit TPM

Bei der Bitlockerverschlüsselung nur mit dem TPM, wird nach der erfolgreichen Plattformvalidierung, der VMK direkt mit Hilfe des SRK geöffnet. Es wird keine weitere Benutzerauthentifizierung während des Bootvorgangs benötigt um den FVEK aus dem VMK zu generieren.

Diese Bitlockerverschlüsselung schützt vor Datendiebstahl bei Entwendung der Hardware. Es ist nicht möglich, einzelne Hardwarekomponenten wie z.B. die Festplatte, auszubauen und woanders zu sichern, weil dann der SRK aus dem TPM fehlt. Außerdem wird durch das Setzen der Secure Boot Option im BIOS verhindert, dass das System fremdgebootet werden kann, um so Zugriff auf dem SRK zu erlangen.

* Bitlocker mit TPM und PIN

Die ausschließliche TPM Variante kann durch das Abfragen einer PIN erweitert werden. Zum Öffnen des VMK wird hier eine Kombination aus dem SRK vom TPM und einer PIN verlangt. Die PIN ist eine vom Benutzer festgelegte Zahlenkombination. Die Kombination erhöht die Sicherheit von Bitlocker, da der Bootvorgang erst nach erfolgreicher PIN-Eingabe erfolgt.

* Bitlocker mit USB ohne TPM

Bei Geräten ohne TPM besteht die Möglichkeit, den Schlüssel zum Öffnen des VMK auf einen USB-Stick abzulegen. Das System startet dann nur, wenn es die Schlüsseldatei vom USB-Stick gelesen und ein FVEK erzeugt werden konnte. Der Vorteil dieser Variante ist, dass eine sichere Bitlocker-Verschlüsselung auch auf Geräten ohne TPM möglich ist. Der Nachteil ist aber, dass ein USB-Stick leichter beschädigt oder verloren gehen kann und dann nur mit Hilfe des Wiederherstellungs-schlüssels die Dateien entschlüsselt werden können.

* Bitlocker mit USB und TPM

Ähnlich wie bei der Variante von TPM und PIN kann zum Öffnen des VMK auch die Schlüsseldatei auf einem USB-Stick mit dem SRK vom TPM kombiniert werden. Auch hier wird die Sicherheit von Bitlocker erhöht, allerdings mit den oben genannten Nachteilen bei der Verwendung eines USB-Sticks.

Neben diesen vier Hauptfunktionen von Bitlocker können darüber hinaus auch Festplatten und Wechseldatenträger mit Hilfe einer Smartcard oder eines Kennworts gesichert werden. Da vor allem Wechseldatenträger auf unterschiedlichen Endgeräten genutzt werden sollen, entfällt bei dieser Form der Bitlockerverschlüsselung die Möglichkeit der Plattformvalidierung.

Forensische Analyse bei Bitlockerverschlüsselung

Bei forensischen Untersuchen von Datenträgern die mittels Bitlocker verschlüsselt sind, ist ein direkter Zugriff auf die zu untersuchenden Daten meist nicht möglich. Der Datenträger muss zunächst entschlüsselt werden.

Hierbei kann im Wesentlichen zwischen zwei Ausgangssituationen unterschieden werden.

- der Computer ist eingeschaltet (Live Untersuchung)

- der Computer ist ausgeschaltet bzw. der zu untersuchende Datenträger ist nicht angeschlossen (Post Mortem Untersuchung)

Hat man administrativen Zugriff auf den zu untersuchenden Computer, so bietet das Bitlocker Eventlog (BitLocker Management.evtx) wichtige Anhaltspunkte über Erstellung, Wartung und Bedienung von Bitlocker.

Live Untersuchung

Hat der Forensiker Zugriff auf den eingeschalteten Computer und die zu untersuchenden Datenträger bzw. Partitionen sind lesbar, so können sie direkt logisch gesichert werden.

Besteht zwar Zugriff auf den eingeschalteten Computer, jedoch nicht auf die zu untersuchenden Datenträger bzw. Partitionen, so kann versucht werden, den FVEK Schlüssel aus dem Hauptspeicher zu extrahieren. Dazu ist ein Hauptspeicherabbild zu erstellen und forensisch zu untersuchen.

Bis Windows 10 Version 1803 konnte dafür ein Angriff über eine Schwachstelle in der FireWire Schnittstelle erfolgen.

Post Mortem Untersuchung

Um den Datenträger bzw. die Partitionen forensisch zu untersuchen, ist das Passwort für den Zugang zum Rechner oder der Wiederherstellungsschlüssel von Bitlocker nötig. Da Bitlocker verschiedene Varianten der Speicherung des Wiederherstellungsschlüssels anbietet (Microsoft Konto, USB-Stick, lokales AD oder Azure-AD-Konto, Ausdruck auf Papier), sollte zunächst untersucht werden ob man hier fündig wird. Mit dem Wiederherstellungsschlüssel ist ein Zugriff auf das Laufwerk bzw. auf die Partition dann möglich.

Ist der zu untersuchende Computer ausgeschaltet, so kann versucht werden den Schlüssel aus Absturzabbildern (memory.dmp), Ruhezustandsdateien (hiberfil.sys) oder Auslagerungsdateien (pagefile.sys) zu extrahieren, sofern diese Dateien vorher auf irgendeine Weise gesichert werden konnten. Da der Schlüssel im Betrieb permanent im RAM vorgehalten wird, ist die Wahrscheinlichkeit sehr groß, dass er zusammen mit anderen Hauptspeicherinhalten in diese Dateien geschrieben wurde.

Eine weitere Möglichkeit ist die Extrahierung der Bitlocker Encryption Key Datei (.bek) aus der Systempartition des Datenträgers.