Netzwerk-Forensik: Unterschied zwischen den Versionen

| (31 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

=='''Allgemeine Ausführung und Definition'''== | =='''Allgemeine Ausführung und Definition'''== | ||

Bei Netzwerk-Forensik werden forensische Techniken zur Untersuchung von Netzwerken eingesetzt, um Sicherheitsvorfälle | Bei Netzwerk-Forensik werden forensische Techniken zur Untersuchung von Netzwerken eingesetzt, um Sicherheitsvorfälle zu analysieren. Ziel ist die die Identifikation von Angriffen und Bedrohungen: Um dieses Ziel zu erreichen werden Informationen automatisiert oder manuell analysiert, zusammengeführt und ausgewertet. | ||

Netzwerkforensik ist ein Unterzweig der IT- bzw. digitalen Forensik, die sich mit der Überwachung und Analyse des Computernetzwerkverkehrs zum Zwecke der Informationsbeschaffung, rechtlichen Beweisermittlung oder digitalen Einbrucherkennung | Netzwerkforensik ist ein Unterzweig der IT- bzw. digitalen Forensik, die sich mit der Überwachung und Analyse des Computernetzwerkverkehrs zum Zwecke der Informationsbeschaffung, rechtlichen Beweisermittlung oder digitalen Einbrucherkennung befasst. Eine umfangreiche Definition der Netzwerkforensik lautet: | ||

<i>„Einsatz wissenschaftlich erprobter Techniken zur Sammlung, Zusammenführung, Identifikation, Untersuchung, Korrelation, Analyse und Dokumention digitaler Beweise aus mehreren aktiv verarbeitend-übermittelnden digitalen Quellen zum Zweck der Aufdeckung von Fakten im Zusammenhang mit der geplanten Absicht oder dem gemessenen Erfolg unbefugter Aktivität, die auf Störung, Beschädigung oder Kompromittierung von Systemkomponenten sowie der Bereitstellung von Informationen zur Unterstützung bei der Reaktion oder Wiederherstellung dieser Aktivitäten abzielt.“ </i>[1] | <i>„Einsatz wissenschaftlich erprobter Techniken zur Sammlung, Zusammenführung, Identifikation, Untersuchung, Korrelation, Analyse und Dokumention digitaler Beweise aus mehreren aktiv verarbeitend-übermittelnden digitalen Quellen zum Zweck der Aufdeckung von Fakten im Zusammenhang mit der geplanten Absicht oder dem gemessenen Erfolg unbefugter Aktivität, die auf Störung, Beschädigung oder Kompromittierung von Systemkomponenten sowie der Bereitstellung von Informationen zur Unterstützung bei der Reaktion oder Wiederherstellung dieser Aktivitäten abzielt.“ </i>[1] | ||

| Zeile 11: | Zeile 11: | ||

=='''Ziele und Herausforderungen'''== | =='''Ziele und Herausforderungen'''== | ||

Untersucht werden Netzwerkdaten, Protokolle, Netzwerk-Komponenten, Netzwerk-Artefakte, Aufbau und potentielle Schwachstellen der Umgebung uvm., um Informationsabfluss, Datenmanipulation, das Auskundschaften nichtöffentlicher Informationen, Erpressungsversuche | Untersucht werden Netzwerkdaten, Protokolle, Netzwerk-Komponenten, Netzwerk-Artefakte, Aufbau und potentielle Schwachstellen der Umgebung uvm., um Informationsabfluss, Datenmanipulation, das Auskundschaften nichtöffentlicher Informationen, Erpressungsversuche etc. zu verhindern. Es wird dabei nach Beweisen (für einen Vorfall) innerhalb eines Kommunikationsverhaltens gesucht. Grundsätzlich soll der zu untersuchende Netzverkehr aufgezeichnet werden (können), um daraufhin eine auch für Laien gerichtsfeste Datenauswertung vorzunehmen. Parallel werden Logdateien, die Aufschluss über den Netzverkehr geben (z.B. Proxy-Logs über Kommunikationsverbindungen und -daten) untersucht. [3] Ziele der Netzwerk-Forensik werden vorwiegend als reaktiv gesehen, wobei in bestimmten Fällen auch die Angriffsprävention dazu gezählt wird.[4] | ||

Zu den Herausforderungen der Netzwerk-Forensik verschiedene Bereiche | Zu den Herausforderungen der Netzwerk-Forensik zählen verschiedene Bereiche: | ||

<i> | <i> | ||

* Zeit: Die Integrität und Synchronisation der mit den zu analysierenden Ereignissen verbundenen Datums- und Zeitinformationen sind für die forensische Arbeit wichtig. Insbesondere, wenn über Zeitzonen und Jurisdiktionen übergreifend gearbeitet wird. | * Zeit: Die Integrität und Synchronisation der mit den zu analysierenden Ereignissen verbundenen Datums- und Zeitinformationen sind für die forensische Arbeit wichtig. Insbesondere, wenn über Zeitzonen und Jurisdiktionen übergreifend gearbeitet wird. | ||

| Zeile 20: | Zeile 20: | ||

* Korrelation der Datenmengen: Zusammenhänge der Daten zu erkennen ist relevant. Eine Einteilung in Blöcke oder Abschnitte ist für eine Analyse notwendig. Es muss Analysten und Prüfern geholfen werden, die Datenbeziehungen in den Mengen der Informationen zu begreifen. Erkennungsdatenbanken und Data Mining werden Schwerpunkte. | * Korrelation der Datenmengen: Zusammenhänge der Daten zu erkennen ist relevant. Eine Einteilung in Blöcke oder Abschnitte ist für eine Analyse notwendig. Es muss Analysten und Prüfern geholfen werden, die Datenbeziehungen in den Mengen der Informationen zu begreifen. Erkennungsdatenbanken und Data Mining werden Schwerpunkte. | ||

* Datensammlung: Die Durchführung einer forensischen Netzwerkanalyse erfordert die Überprüfung verschiedener Daten aus verschiedenen Quellen, oft über geografische Räume hinweg. Dies führt zu folgenden Fragestellungen: | * Datensammlung: Die Durchführung einer forensischen Netzwerkanalyse erfordert die Überprüfung verschiedener Daten aus verschiedenen Quellen, oft über geografische Räume hinweg. Dies führt zu folgenden Fragestellungen: | ||

** Wer erhebt die Daten? Es muss sichergestellt werden, dass die Anforderungen an eine forensische Untersuchung gewahrt bleiben. | |||

** Wann oder wie oft sollten Daten erhoben werden? Die „Datenfrische“ – die Momentaufnahme des Netzwerkzustands – wird immer wichtiger. | |||

** Was soll gesammelt werden? Hier kommen einige der vorangegangen Aussagen wieder aufs Tapet, siehe beispielsweise die Korrelation der Datenmengen | |||

* Neue Technologien: Drahtlose Kommunikation wird weitere Analyseschichten hinzufügen, beispielsweise Protokolle und Dienste, die zusammen im „Datenmix“ einbezogen und verstanden werden müssen. Diese Technologien erschweren die Unterscheidung von Computer und Telefonie und führen zu weiteren rechtlichen | * Neue Technologien: Drahtlose Kommunikation wird weitere Analyseschichten hinzufügen, beispielsweise Protokolle und Dienste, die zusammen im „Datenmix“ einbezogen und verstanden werden müssen. Diese Technologien erschweren die Unterscheidung von Computer und Telefonie und führen zu weiteren rechtlichen Fragen. Eine Zusammenführung oder Absorption von drahtlosen, kabelgebundenen Diensten und Architekturen wird weiter zur Komplexität beitragen.</i>[5] | ||

Fragen. Eine Zusammenführung oder Absorption von drahtlosen, kabelgebundenen Diensten und Architekturen wird weiter zur Komplexität beitragen.</i>[ | |||

Um die Ziele und Herausforderungen sinnvoll beantworten zu können, müssen mehrere Anforderungen erfüllt werden. Dazu gehört: Die Akzaptanz und die Methoden des Vorgehens für das Verfahren müssen korrekt sein. Die Glaubwürdigkeit des forensischen Vorgehens muss robust und funktional sein. Ebenso sollte das Verfahren wiederholbar sein und reproduzierbare Ergebnisse liefern. Um die Unveränderlichkeit der auszuwertenden Netzwerkdaten sicher zu stellen, ist auf die Integrität zu achten. Es ist auf die belegbare Korrelation zwischen Netzwerkdaten, Akteuren und Ereignissen zu achten, die z.B. durch bestimmte forensische Werkzeuge (siehe unten) erreicht wird. Es ist eine gerichtsfeste Dokumentation zu erstellen. [6] Anwendungsfälle betreffen jegliche Bereiche, in denen Netzwerke vorhanden sind. Ziel ist es Integrität, Vertraulichkeit, Authentizität, Verfügbarkeit im Netzwerk zu gewährleisten. | |||

=='''Werkzeuge'''== | =='''Werkzeuge'''== | ||

Zur Feststellung und Analyse von Netzwerk-Vorfällen wird automatisiert | Zur Feststellung und Analyse von Netzwerk-Vorfällen wird sowohl mit technischen Hilfsmitteln automatisiert als auch z.B. mit Kommandozeilenbefehlen manuell vorgegangen, um digitale Beweise zu finden oder präventiv Zugriffe zu verhindern. Zur manuellen Auswertung wird z.B. tcpdump oder Wireshark genutzt. Es werden Protokolldaten, Logfiles, und Konfigurationsdaten auf verschiedenen Komponenten im Netzwerk ausgewertet. Dazu gehören Server, Firewalls, IDS/IPS, Router, Switche usw.. Zur automatisierten Suche, Analyse, Auswertung und Zusammenführung von Informationen werden z.B. Werkzeuge wie SIEM, Elastic-Stack oder Plattformen wie Splunk eingesetzt. | ||

* tcpdump ist ein Kommandozeilenbasiertes Programm zur (Live-) Analyse, Auswertung und Speicherung von Datenpaketen. tcpdump wird z.B. für die Fehlersuche in Programmen und des Netzwerkaufbaus sowie Netzwerkangriffen benutzt. | * tcpdump ist ein Kommandozeilenbasiertes Programm zur (Live-) Analyse, Auswertung und Speicherung von Datenpaketen. tcpdump wird z.B. für die Fehlersuche in Programmen und des Netzwerkaufbaus sowie Netzwerkangriffen benutzt. ''$:tcpdump -i eth0 host 10.10.1.1 lauscht auf dem Interface eth0 und filtert auf den Host mit der IP-Adresse 10.10.1.1'' | ||

* Wireshark ist ein Open-Source Analysewerkzeug für Netzwerkpakete mit GUI. Es wird für die Netzwerk-Forensik zur | * Wireshark ist ein Open-Source Analysewerkzeug für Netzwerkpakete mit GUI. Es wird für die Netzwerk-Forensik zur Prävention und Untersuchung von Angriffen und für die Kontrolle von Kommunkationsbeziehungen mit Hilfe verschiedener Protokollfilter eingesetzt.[7] | ||

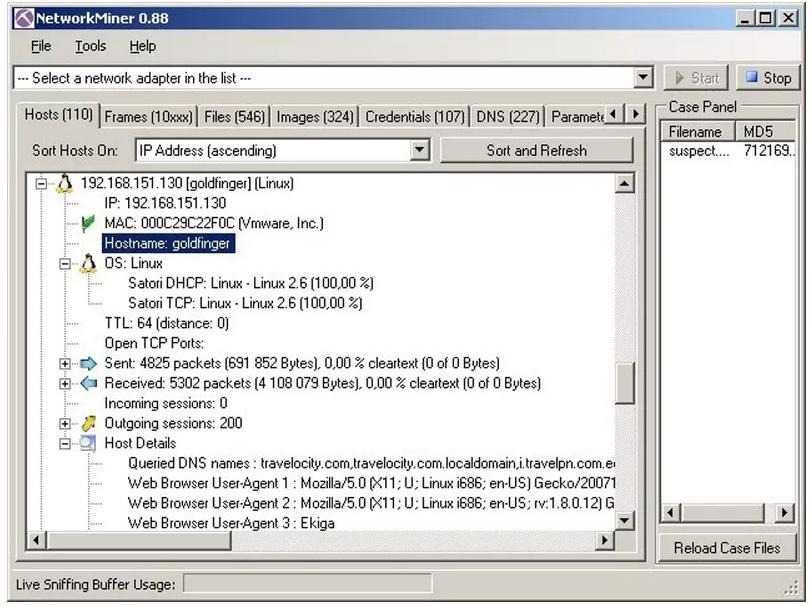

* NetworkMiner ist ein Open-Source-Tool zur Netzwerkforensik, das Artefakte wie Dateien, Bilder, E-Mails und Passwörter aus dem erfassten Netzwerkverkehr in PCAP-Dateien extrahiert.[ | * NetworkMiner ist ein Open-Source-Tool zur Netzwerkforensik, das Artefakte wie Dateien, Bilder, E-Mails und Passwörter aus dem erfassten Netzwerkverkehr in PCAP-Dateien extrahiert.[8] [[Datei:Screenshot NetworkMiner.jpg|mini]] | ||

* Bei Firewalls werden Netzwerkverkehr und Dienste präventv beschränkt oder werden auch nach einem Vorfall forensisch ausgewertet. | * Bei Firewalls werden Netzwerkverkehr und Dienste präventv beschränkt oder werden auch nach einem Vorfall forensisch ausgewertet. Mit Hilfe eines zentralen Managementsystems der Firewalls wird eine umfangreiche und zusammenhängende forensiche Netzwerkanalyse ermöglicht. Beispiel ist Cisco Firewall Secure Management Center (FMC), das zentralisiert Netzwerkereignisse aufzeichnet. [9] | ||

* Intrusion Detection | * Intrusion Detection System ist ein Gerät oder Softwareanwendung, die ein Netzwerk oder Systeme auf böswillige Aktivitäten oder Richtlinienverstöße überwacht. Verstöße werden in der Regel entweder einem Administrator gemeldet oder zentral mithilfe eines SIEM-Systems erfasst. Bei IDS gibt es verschiedene Ansätze der Erkennung von Bedrohungen: Signaturerkennung, Anomalieerkennung oder Hybriderkennung. [10] Der Nutzen und Einsatz von IDS für die forensische Aufklärung ist gut erforscht [11] und wird auch in der polizeilichen Praxis eingesetzt. Beispiel für ein IDS/IPS ist Snort. | ||

* Router sind Netzwerkgeräte, die Netzwerkpakete zwischen Netzwerken weiterleiten. Router werden zur Ineternetabindung, für VPN (Virtual Private Networks) oder | * Router sind Netzwerkgeräte, die Netzwerkpakete zwischen Netzwerken weiterleiten. Router werden zur Ineternetabindung, für VPN (Virtual Private Networks) oder direkte Netzwerkkopplung verwendet. Router werden auch zur forensichen Aufklärung eingesetzt.[12] | ||

* Security Information and Event Management (SIEM) ist ein Bereich der Computersicherheit, in dem Echtzeitanalysen von Sicherheitswarnungen (security alerts) aus Anwendungen bzw. im Netzwerk befindlicher Komponenten durchgeführt werden.SIEM hilft | * Security Information and Event Management (SIEM) ist ein Bereich der Computersicherheit, in dem Echtzeitanalysen von Sicherheitswarnungen (security alerts) aus Anwendungen bzw. im Netzwerk befindlicher Komponenten durchgeführt werden. Das SIEM hilft potenzielle Sicherheitsbedrohungen und Schwachstellen zu erkennen und zu beheben, bevor sie den Geschäftsbetrieb beeinträchtigen. SIEM-Systeme helfen Anomalien im Benutzerverhalten zu erkennen und mithilfe künstlicher Intelligenz bestimmte manuelle Prozesse im Zusammenhang mit der Erkennung von Bedrohungen und der Reaktion auf Vorfälle zu automatisieren.[13] Das SIEM stellt eine Korrelation von verdächtigen Netzwerkaktivitäten her, die bewertet wird. Anbieter verkaufen SIEM als Software, als Appliances oder als Managed Services. Diese werden zur Protokollierung von Sicherheitsdaten und zur Erstellung von Berichten für Compliance-Zwecke verwendet. Beispiel für das SIEM namens QRadar von IBM. | ||

* Zentralisiertes Log-Management spielt eine wesentliche Rolle beim Sicherheits-Monitoring und in der Netzwerk-Forensik. Dafür gibt es eine zentrale Verwaltung von Ereignisprotokollen zum Zweck der Sicherheitsüberwachung. Die Ereignisse werden dafür von einer Vielzahl von Knoten auf einigen dedizierten Servern, wo die zentrale Analyse gemacht wird, gesammelt.Ein Beispiel dafür ist die Open-Source-Software-Sammlung Elastic-Stack. [ | * Zentralisiertes Log-Management spielt eine wesentliche Rolle beim Sicherheits-Monitoring und in der Netzwerk-Forensik. Dafür gibt es eine zentrale Verwaltung von Ereignisprotokollen zum Zweck der Sicherheitsüberwachung. Die Ereignisse werden dafür von einer Vielzahl von Knoten auf einigen dedizierten Servern, wo die zentrale Analyse gemacht wird, gesammelt.Ein Beispiel dafür ist die Open-Source-Software-Sammlung Elastic-Stack. [14] Zu dieser gehört z.B. Elasticsearch dessen Aufgabe die Datenerkennung und -erforschung (exploration) ist. | ||

* Bei der Log-, Monitoring und Reporting-Plattform Splunk werden Daten von Anwendungen und im Netzwerk befindlichen Komponenten verarbeitet und (visuell) ausgewertet. Ziel ist es sämtliche Daten der Organisation sichtbar zu machen, zu ordnen, zu überwachen und zu analysieren. Splunk und ElasticSearch haben unterschiedliche Aufgaben: Splunk macht in erster Linie eine suchbasierte Analyse, während ElasticSearch vor allem auf Datenerkennung ausgerichtet ist. [ | * Bei der Log-, Monitoring und Reporting-Plattform Splunk werden Daten von Anwendungen und im Netzwerk befindlichen Komponenten verarbeitet und (visuell) ausgewertet. Ziel ist es sämtliche Daten der Organisation sichtbar zu machen, zu ordnen, zu überwachen und zu analysieren. Splunk und ElasticSearch haben unterschiedliche Aufgaben: Splunk macht in erster Linie eine suchbasierte Analyse, während ElasticSearch vor allem auf Datenerkennung ausgerichtet ist. [15] | ||

=='''Ablauf'''== | =='''Ablauf'''== | ||

Auf Grund von Anhaltspunkten an den | Auf Grund von Anhaltspunkten an Komponenten, die sich im Netzwerk befinden, werden anhand des verdächtigen Netzwerktraffics alle für den Fall relevanten Informationen ausgewertet und der Vorfall rekonstruiert, um das Ausmaß des Angriffs, die betroffenen Bereiche und die Identifikation des Täters möglichst beweisend zusammen zu führen. Je nach Schwere des Angriffs und der Funktion der oder des Ermittelnden wird auch in den Netzwerkverkehr eingegriffen. Zur Untersuchung wird ein forensischer Bericht erstellt, der bei Bedarf zur zusätzlichen Auswertung mehreren Administratoren (gegebenenfals auch aus anderen Bereichen der Informationstechnik) benutzt wird, um und Auswirkung des Tat, festzustellen. Es ist ein Verständnis für den Vorfall zu entwickeln, die Schwachstelle zu identifizieren, Sicherheitsmaßnahmen umzusetzen und rechtliche Aspekte zu beachten. | ||

Für die Aufzeichnung des Netzverkehrs und die Auswertung der Netzwerkverbindungsdaten ist es möglich sich an einem formellen Ablaufdiagramm mit Checklisten zu orientieren. Dazu gehört die Festlegung des Datenumfangs, der Werkzeuge, die Dokumentation der Datensammlung selbst sowie datenschutzrechtliche Aspekte. Die Auswertung der Netzwerkverbindungsdaten betrifft die Wahrung der Integrität und Authentizität des Untersuchtungsgegenstands.[16] Der Ablauf des netzwerkforensischen Vorgehens läßt sich mit folgenden Punkten beschreiben: | |||

* Identifizierung: Erkennen und Bestimmen eines Vorfalls anhand von Netzwerkindikatoren | |||

* Aufbewahrung: Sichern und Isolieren des Zustands physischer und logischer Beweise vor Veränderung, wie zum Beispiel Schutz vor elektromagnetischen Schäden oder Störungen. | |||

* Sammlung: Aufzeichnung des physischen Tatorts und Vervielfältigung digitaler Beweise mithilfe standardisierter Methoden und Verfahren. | |||

* Untersuchung: Vertiefte systematische Suche nach Beweisen im Zusammenhang mit dem Netzwerkangriff. Der Schwerpunkt liegt auf der Identifizierung und Entdeckung potenzieller Beweise und der Erstellung einer detaillierten Dokumentation zur Analyse. | |||

* Analyse: Bestimmung der Bedeutung und Rekonstruktion der Netzwerkverkehrsdatenpakete. Daraus sind entsprechende Schlussfolgerungen auf der Grundlage der gefundenen Beweise zu ziehen. | |||

* Präsentation: Zusammenfassung und Erläuterung der gezogenen Schlussfolgerungen. | |||

* Incident Response: Eine Reaktion auf einen erkannten Angriff oder Einbruch in das Netzwerk wird auf der Grundlage gesammelter Informationen eingeleitet, um den Vorfall zu (gerichtsfest und nachvollziehbar) validieren und zu bewerten.[17] | |||

Der Ablauf kann im Rahmen weiterer Untergruppen der Netzwerk-Forensik spezifiziert werden. Dazu gehört z.B. die Router-Forensik, Internet-Forensik oder andere Ermittlungsbereich. [18] | |||

== Literaturquellen == | == Literaturquellen == | ||

| Zeile 60: | Zeile 76: | ||

[2] Erik Hjelmvik, Passive Network Security Analysis with NetworkMiner aus: https://www.forensicfocus.com/articles/passive-network-security-analysis-with-networkminer/ , abgerufen am 25.5.23 | [2] Erik Hjelmvik, Passive Network Security Analysis with NetworkMiner aus: https://www.forensicfocus.com/articles/passive-network-security-analysis-with-networkminer/ , abgerufen am 25.5.23 | ||

[ | [3] Fischer, Ronny, Netzwerk-Forens (Foliensatz), https://www.kriminalwissenschaft.de/Lehrmaterialien/IT-Security.pdf , abgerufen am 4.7.23 | ||

[4] Antonio Cortés Castillo. Network Forensics: Concepts and Challenges. J Forensic Sci & Criminal Inves. 2019; 13(1): 555853 | |||

[5] Friedrich, Joachim, Netzwerk-Forensik mit Open-Source Werkzeugen, Masterthesis, Hochschule Wismar, 2019, S. 15/16, aus: DFRWS ATTENDEES, 2001. A Road Map for Digital Forensic Research: https://www.dfrws.org/sites/default/files/session-files/a_road_map_for_digital_forensic_research.pdf , https://it-forensik.fiw.hs-wismar.de/images/4/46/JFriedrich.pdf , abgerufen am 4.7.23 | |||

[6] Bundesamt für Sicherheit in der Informationstechnik, 2010. Leitfaden "IT-Fo- | |||

rensik", Version 1.0.1 (März 2011), S. 22, https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Cyber-Sicherheit/Themen/Leitfaden_IT-Forensik.pdf?__blob=publicationFile&v=2 , abgerufen am 4.7.23 | |||

[7] Wireshark - "About Wireshark": https://www.wireshark.org/about.html , abgerufen am 4.7.23 | |||

[ | [8] Netresec - "NetworkMiner": https://www.netresec.com/?page=NetworkMiner , abgerufen am 4.7.23 | ||

[ | [9] Cisco - Cisco FMC (Firewall Secure MAnagement Center): https://ciscolicense.com/lic/cat/security/fmc/ , abgerufen am 4.7.23 | ||

[ | [10] Checkpoint: "Classification of Intrusion Detection Systems", https://www.checkpoint.com/cyber-hub/network-security/what-is-an-intrusion-detection-system-ids/#, abgerufen am 4.7.23 | ||

[ | [11] Mboupda Moyo Achille, Atsa Etoundi Roger, Obtaining Digital Evidence from Intrusion Detection Systems, aus: International Journal of Computer Applications (0975 – 8887) Volume 95– No. 12, June 2014, https://research.ijcaonline.org/volume95/number12/pxc3896623.pdf abgerufen am 4.7.23 | ||

[ | [12] Giorgos Paraskevas Damiris: Router Forensics, Diploma Thesis, University of Piraeus, Department of Digital Systems, Piraeus, 2020, https://dione.lib.unipi.gr/xmlui/bitstream/handle/unipi/12710/Router%20Forensics-Damiris.pdf?sequence=1&isAllowed=y , abgerufen am 4.7.2023 | ||

[ | [13] IBM - "What is SIEM": https://www.ibm.com/topics/siem , abgerufen am 4.7.23 | ||

[ | [14] Risto Vaarandi, Paweł Niziński: A Comparative Analysis of Open-Source Log Management Solutions for Security Monitoring and Network Forensics. Tallinn 2013, S. 1 aus: https://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.428.6404#citations , abgerufen am: 4.7.23 | ||

[ | [15] Ayooluwa Isaiah, Splunk vs Elastic/ELK Stack: The Key Differences to Know: https://betterstack.com/community/comparisons/splunk-vs-elastic-stack-elk/ , abgerufen am 4.7.23 | ||

[ | [16] Bundesamt für Sicherheit in der Informationstechnik, 2010. Leitfaden "IT-Fo- | ||

rensik", Version 1.0.1 (März 2011), S. 347/348, https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Cyber-Sicherheit/Themen/Leitfaden_IT-Forensik.pdf?__blob=publicationFile&v=2 , abgerufen am 4.7.23 | |||

[ | [17] Infosec, Computer forensics: Network forensics analysis and examination steps, 2019, https://resources.infosecinstitute.com/topic/computer-forensics-network-forensics-analysis-examination-steps/, abgerufen am 4.7.23 | ||

[ | [18] Computer Forensics: Investigating Network Intrusions and Cyber Crime,, S. 4-1 und 6-4 Hrsg. EC-Council, Clifton Park, 2010 | ||

</small> | </small> | ||

Aktuelle Version vom 7. Juli 2023, 23:20 Uhr

Allgemeine Ausführung und Definition

Bei Netzwerk-Forensik werden forensische Techniken zur Untersuchung von Netzwerken eingesetzt, um Sicherheitsvorfälle zu analysieren. Ziel ist die die Identifikation von Angriffen und Bedrohungen: Um dieses Ziel zu erreichen werden Informationen automatisiert oder manuell analysiert, zusammengeführt und ausgewertet.

Netzwerkforensik ist ein Unterzweig der IT- bzw. digitalen Forensik, die sich mit der Überwachung und Analyse des Computernetzwerkverkehrs zum Zwecke der Informationsbeschaffung, rechtlichen Beweisermittlung oder digitalen Einbrucherkennung befasst. Eine umfangreiche Definition der Netzwerkforensik lautet:

„Einsatz wissenschaftlich erprobter Techniken zur Sammlung, Zusammenführung, Identifikation, Untersuchung, Korrelation, Analyse und Dokumention digitaler Beweise aus mehreren aktiv verarbeitend-übermittelnden digitalen Quellen zum Zweck der Aufdeckung von Fakten im Zusammenhang mit der geplanten Absicht oder dem gemessenen Erfolg unbefugter Aktivität, die auf Störung, Beschädigung oder Kompromittierung von Systemkomponenten sowie der Bereitstellung von Informationen zur Unterstützung bei der Reaktion oder Wiederherstellung dieser Aktivitäten abzielt.“ [1]

Demnach werden bei der Netzwerkforensik dynamische Information aus Netzwerken gesammelt und analysiert, um Netzwerksicherheitsprobleme (z.B. Cyberangriffe) zu identifizieren oder aktiv gegen sie vorzugehen. Erfaßt wird naturgemäß der Netzwerkverkehr und -protokolle, um diese zu überwachen, Anomalien zu erkennen und Angriffe abzuwehren. Weiterhin wird Netzwerkverkehr aufgezeichnet und daraus Information abgeleitet indem Daten zusammen gesetzt [2] oder auf Schlüsselbegriffe untersucht werden.

Ziel ist die Identifikation von Angriffen und Bedrohungen: Um dieses Ziel zu erreichen werden Informationen automatisiert oder manuell analysiert, zusammengeführt und ausgewertet.

Ziele und Herausforderungen

Untersucht werden Netzwerkdaten, Protokolle, Netzwerk-Komponenten, Netzwerk-Artefakte, Aufbau und potentielle Schwachstellen der Umgebung uvm., um Informationsabfluss, Datenmanipulation, das Auskundschaften nichtöffentlicher Informationen, Erpressungsversuche etc. zu verhindern. Es wird dabei nach Beweisen (für einen Vorfall) innerhalb eines Kommunikationsverhaltens gesucht. Grundsätzlich soll der zu untersuchende Netzverkehr aufgezeichnet werden (können), um daraufhin eine auch für Laien gerichtsfeste Datenauswertung vorzunehmen. Parallel werden Logdateien, die Aufschluss über den Netzverkehr geben (z.B. Proxy-Logs über Kommunikationsverbindungen und -daten) untersucht. [3] Ziele der Netzwerk-Forensik werden vorwiegend als reaktiv gesehen, wobei in bestimmten Fällen auch die Angriffsprävention dazu gezählt wird.[4] Zu den Herausforderungen der Netzwerk-Forensik zählen verschiedene Bereiche:

- Zeit: Die Integrität und Synchronisation der mit den zu analysierenden Ereignissen verbundenen Datums- und Zeitinformationen sind für die forensische Arbeit wichtig. Insbesondere, wenn über Zeitzonen und Jurisdiktionen übergreifend gearbeitet wird.

- Leistung: Geschwindigkeit allein reicht nicht aus. Meist handelt es sich um große Datenmengen, die analysiert werden müssen. Das Ziel der Forschung sollte sein, den Fokus auf die Steigerung der Effizienz zu legen und zwar so, dass bei automatisierter Untersuchung der Datenmengen alles außerhalb der Untersuchungsanforderungen bis auf Weiteres ignoriert werden kann.

- Komplexität:Der Übergang von einer sorgfältigen Analyse eines komplexen PCs zur Überprüfung von Daten in vernetzten Umgebungen erhöht den Grad der Variationen erheblich

- Werkzeuge: Software, die für Einsätze in Einzelumgebungen entwickelt wurde, kann nicht ohne Weiteres in Netzwerke mit mehreren Betriebssystemen, Protokollen, Anwendungen und Datenformaten übergehen.

- Korrelation der Datenmengen: Zusammenhänge der Daten zu erkennen ist relevant. Eine Einteilung in Blöcke oder Abschnitte ist für eine Analyse notwendig. Es muss Analysten und Prüfern geholfen werden, die Datenbeziehungen in den Mengen der Informationen zu begreifen. Erkennungsdatenbanken und Data Mining werden Schwerpunkte.

- Datensammlung: Die Durchführung einer forensischen Netzwerkanalyse erfordert die Überprüfung verschiedener Daten aus verschiedenen Quellen, oft über geografische Räume hinweg. Dies führt zu folgenden Fragestellungen:

- Wer erhebt die Daten? Es muss sichergestellt werden, dass die Anforderungen an eine forensische Untersuchung gewahrt bleiben.

- Wann oder wie oft sollten Daten erhoben werden? Die „Datenfrische“ – die Momentaufnahme des Netzwerkzustands – wird immer wichtiger.

- Was soll gesammelt werden? Hier kommen einige der vorangegangen Aussagen wieder aufs Tapet, siehe beispielsweise die Korrelation der Datenmengen

- Neue Technologien: Drahtlose Kommunikation wird weitere Analyseschichten hinzufügen, beispielsweise Protokolle und Dienste, die zusammen im „Datenmix“ einbezogen und verstanden werden müssen. Diese Technologien erschweren die Unterscheidung von Computer und Telefonie und führen zu weiteren rechtlichen Fragen. Eine Zusammenführung oder Absorption von drahtlosen, kabelgebundenen Diensten und Architekturen wird weiter zur Komplexität beitragen.[5]

Um die Ziele und Herausforderungen sinnvoll beantworten zu können, müssen mehrere Anforderungen erfüllt werden. Dazu gehört: Die Akzaptanz und die Methoden des Vorgehens für das Verfahren müssen korrekt sein. Die Glaubwürdigkeit des forensischen Vorgehens muss robust und funktional sein. Ebenso sollte das Verfahren wiederholbar sein und reproduzierbare Ergebnisse liefern. Um die Unveränderlichkeit der auszuwertenden Netzwerkdaten sicher zu stellen, ist auf die Integrität zu achten. Es ist auf die belegbare Korrelation zwischen Netzwerkdaten, Akteuren und Ereignissen zu achten, die z.B. durch bestimmte forensische Werkzeuge (siehe unten) erreicht wird. Es ist eine gerichtsfeste Dokumentation zu erstellen. [6] Anwendungsfälle betreffen jegliche Bereiche, in denen Netzwerke vorhanden sind. Ziel ist es Integrität, Vertraulichkeit, Authentizität, Verfügbarkeit im Netzwerk zu gewährleisten.

Werkzeuge

Zur Feststellung und Analyse von Netzwerk-Vorfällen wird sowohl mit technischen Hilfsmitteln automatisiert als auch z.B. mit Kommandozeilenbefehlen manuell vorgegangen, um digitale Beweise zu finden oder präventiv Zugriffe zu verhindern. Zur manuellen Auswertung wird z.B. tcpdump oder Wireshark genutzt. Es werden Protokolldaten, Logfiles, und Konfigurationsdaten auf verschiedenen Komponenten im Netzwerk ausgewertet. Dazu gehören Server, Firewalls, IDS/IPS, Router, Switche usw.. Zur automatisierten Suche, Analyse, Auswertung und Zusammenführung von Informationen werden z.B. Werkzeuge wie SIEM, Elastic-Stack oder Plattformen wie Splunk eingesetzt.

- tcpdump ist ein Kommandozeilenbasiertes Programm zur (Live-) Analyse, Auswertung und Speicherung von Datenpaketen. tcpdump wird z.B. für die Fehlersuche in Programmen und des Netzwerkaufbaus sowie Netzwerkangriffen benutzt. $:tcpdump -i eth0 host 10.10.1.1 lauscht auf dem Interface eth0 und filtert auf den Host mit der IP-Adresse 10.10.1.1

- Wireshark ist ein Open-Source Analysewerkzeug für Netzwerkpakete mit GUI. Es wird für die Netzwerk-Forensik zur Prävention und Untersuchung von Angriffen und für die Kontrolle von Kommunkationsbeziehungen mit Hilfe verschiedener Protokollfilter eingesetzt.[7]

- NetworkMiner ist ein Open-Source-Tool zur Netzwerkforensik, das Artefakte wie Dateien, Bilder, E-Mails und Passwörter aus dem erfassten Netzwerkverkehr in PCAP-Dateien extrahiert.[8]

- Bei Firewalls werden Netzwerkverkehr und Dienste präventv beschränkt oder werden auch nach einem Vorfall forensisch ausgewertet. Mit Hilfe eines zentralen Managementsystems der Firewalls wird eine umfangreiche und zusammenhängende forensiche Netzwerkanalyse ermöglicht. Beispiel ist Cisco Firewall Secure Management Center (FMC), das zentralisiert Netzwerkereignisse aufzeichnet. [9]

- Intrusion Detection System ist ein Gerät oder Softwareanwendung, die ein Netzwerk oder Systeme auf böswillige Aktivitäten oder Richtlinienverstöße überwacht. Verstöße werden in der Regel entweder einem Administrator gemeldet oder zentral mithilfe eines SIEM-Systems erfasst. Bei IDS gibt es verschiedene Ansätze der Erkennung von Bedrohungen: Signaturerkennung, Anomalieerkennung oder Hybriderkennung. [10] Der Nutzen und Einsatz von IDS für die forensische Aufklärung ist gut erforscht [11] und wird auch in der polizeilichen Praxis eingesetzt. Beispiel für ein IDS/IPS ist Snort.

- Router sind Netzwerkgeräte, die Netzwerkpakete zwischen Netzwerken weiterleiten. Router werden zur Ineternetabindung, für VPN (Virtual Private Networks) oder direkte Netzwerkkopplung verwendet. Router werden auch zur forensichen Aufklärung eingesetzt.[12]

- Security Information and Event Management (SIEM) ist ein Bereich der Computersicherheit, in dem Echtzeitanalysen von Sicherheitswarnungen (security alerts) aus Anwendungen bzw. im Netzwerk befindlicher Komponenten durchgeführt werden. Das SIEM hilft potenzielle Sicherheitsbedrohungen und Schwachstellen zu erkennen und zu beheben, bevor sie den Geschäftsbetrieb beeinträchtigen. SIEM-Systeme helfen Anomalien im Benutzerverhalten zu erkennen und mithilfe künstlicher Intelligenz bestimmte manuelle Prozesse im Zusammenhang mit der Erkennung von Bedrohungen und der Reaktion auf Vorfälle zu automatisieren.[13] Das SIEM stellt eine Korrelation von verdächtigen Netzwerkaktivitäten her, die bewertet wird. Anbieter verkaufen SIEM als Software, als Appliances oder als Managed Services. Diese werden zur Protokollierung von Sicherheitsdaten und zur Erstellung von Berichten für Compliance-Zwecke verwendet. Beispiel für das SIEM namens QRadar von IBM.

- Zentralisiertes Log-Management spielt eine wesentliche Rolle beim Sicherheits-Monitoring und in der Netzwerk-Forensik. Dafür gibt es eine zentrale Verwaltung von Ereignisprotokollen zum Zweck der Sicherheitsüberwachung. Die Ereignisse werden dafür von einer Vielzahl von Knoten auf einigen dedizierten Servern, wo die zentrale Analyse gemacht wird, gesammelt.Ein Beispiel dafür ist die Open-Source-Software-Sammlung Elastic-Stack. [14] Zu dieser gehört z.B. Elasticsearch dessen Aufgabe die Datenerkennung und -erforschung (exploration) ist.

- Bei der Log-, Monitoring und Reporting-Plattform Splunk werden Daten von Anwendungen und im Netzwerk befindlichen Komponenten verarbeitet und (visuell) ausgewertet. Ziel ist es sämtliche Daten der Organisation sichtbar zu machen, zu ordnen, zu überwachen und zu analysieren. Splunk und ElasticSearch haben unterschiedliche Aufgaben: Splunk macht in erster Linie eine suchbasierte Analyse, während ElasticSearch vor allem auf Datenerkennung ausgerichtet ist. [15]

Ablauf

Auf Grund von Anhaltspunkten an Komponenten, die sich im Netzwerk befinden, werden anhand des verdächtigen Netzwerktraffics alle für den Fall relevanten Informationen ausgewertet und der Vorfall rekonstruiert, um das Ausmaß des Angriffs, die betroffenen Bereiche und die Identifikation des Täters möglichst beweisend zusammen zu führen. Je nach Schwere des Angriffs und der Funktion der oder des Ermittelnden wird auch in den Netzwerkverkehr eingegriffen. Zur Untersuchung wird ein forensischer Bericht erstellt, der bei Bedarf zur zusätzlichen Auswertung mehreren Administratoren (gegebenenfals auch aus anderen Bereichen der Informationstechnik) benutzt wird, um und Auswirkung des Tat, festzustellen. Es ist ein Verständnis für den Vorfall zu entwickeln, die Schwachstelle zu identifizieren, Sicherheitsmaßnahmen umzusetzen und rechtliche Aspekte zu beachten.

Für die Aufzeichnung des Netzverkehrs und die Auswertung der Netzwerkverbindungsdaten ist es möglich sich an einem formellen Ablaufdiagramm mit Checklisten zu orientieren. Dazu gehört die Festlegung des Datenumfangs, der Werkzeuge, die Dokumentation der Datensammlung selbst sowie datenschutzrechtliche Aspekte. Die Auswertung der Netzwerkverbindungsdaten betrifft die Wahrung der Integrität und Authentizität des Untersuchtungsgegenstands.[16] Der Ablauf des netzwerkforensischen Vorgehens läßt sich mit folgenden Punkten beschreiben:

- Identifizierung: Erkennen und Bestimmen eines Vorfalls anhand von Netzwerkindikatoren

- Aufbewahrung: Sichern und Isolieren des Zustands physischer und logischer Beweise vor Veränderung, wie zum Beispiel Schutz vor elektromagnetischen Schäden oder Störungen.

- Sammlung: Aufzeichnung des physischen Tatorts und Vervielfältigung digitaler Beweise mithilfe standardisierter Methoden und Verfahren.

- Untersuchung: Vertiefte systematische Suche nach Beweisen im Zusammenhang mit dem Netzwerkangriff. Der Schwerpunkt liegt auf der Identifizierung und Entdeckung potenzieller Beweise und der Erstellung einer detaillierten Dokumentation zur Analyse.

- Analyse: Bestimmung der Bedeutung und Rekonstruktion der Netzwerkverkehrsdatenpakete. Daraus sind entsprechende Schlussfolgerungen auf der Grundlage der gefundenen Beweise zu ziehen.

- Präsentation: Zusammenfassung und Erläuterung der gezogenen Schlussfolgerungen.

- Incident Response: Eine Reaktion auf einen erkannten Angriff oder Einbruch in das Netzwerk wird auf der Grundlage gesammelter Informationen eingeleitet, um den Vorfall zu (gerichtsfest und nachvollziehbar) validieren und zu bewerten.[17]

Der Ablauf kann im Rahmen weiterer Untergruppen der Netzwerk-Forensik spezifiziert werden. Dazu gehört z.B. die Router-Forensik, Internet-Forensik oder andere Ermittlungsbereich. [18]

Literaturquellen

[1] Gary Palmer, A Road Map for Digital Forensic Research, Report from DFRWS 2001, First Digital Forensic Research Workshop, New York, 2001, S. 27 aus: https://dfrws.org/wp-content/uploads/2019/06/2001_USA_a_road_map_for_digital_forensic_research.pdf , abgerufen am 25.5.23

[2] Erik Hjelmvik, Passive Network Security Analysis with NetworkMiner aus: https://www.forensicfocus.com/articles/passive-network-security-analysis-with-networkminer/ , abgerufen am 25.5.23

[3] Fischer, Ronny, Netzwerk-Forens (Foliensatz), https://www.kriminalwissenschaft.de/Lehrmaterialien/IT-Security.pdf , abgerufen am 4.7.23

[4] Antonio Cortés Castillo. Network Forensics: Concepts and Challenges. J Forensic Sci & Criminal Inves. 2019; 13(1): 555853

[5] Friedrich, Joachim, Netzwerk-Forensik mit Open-Source Werkzeugen, Masterthesis, Hochschule Wismar, 2019, S. 15/16, aus: DFRWS ATTENDEES, 2001. A Road Map for Digital Forensic Research: https://www.dfrws.org/sites/default/files/session-files/a_road_map_for_digital_forensic_research.pdf , https://it-forensik.fiw.hs-wismar.de/images/4/46/JFriedrich.pdf , abgerufen am 4.7.23

[6] Bundesamt für Sicherheit in der Informationstechnik, 2010. Leitfaden "IT-Fo- rensik", Version 1.0.1 (März 2011), S. 22, https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Cyber-Sicherheit/Themen/Leitfaden_IT-Forensik.pdf?__blob=publicationFile&v=2 , abgerufen am 4.7.23

[7] Wireshark - "About Wireshark": https://www.wireshark.org/about.html , abgerufen am 4.7.23

[8] Netresec - "NetworkMiner": https://www.netresec.com/?page=NetworkMiner , abgerufen am 4.7.23

[9] Cisco - Cisco FMC (Firewall Secure MAnagement Center): https://ciscolicense.com/lic/cat/security/fmc/ , abgerufen am 4.7.23

[10] Checkpoint: "Classification of Intrusion Detection Systems", https://www.checkpoint.com/cyber-hub/network-security/what-is-an-intrusion-detection-system-ids/#, abgerufen am 4.7.23

[11] Mboupda Moyo Achille, Atsa Etoundi Roger, Obtaining Digital Evidence from Intrusion Detection Systems, aus: International Journal of Computer Applications (0975 – 8887) Volume 95– No. 12, June 2014, https://research.ijcaonline.org/volume95/number12/pxc3896623.pdf abgerufen am 4.7.23

[12] Giorgos Paraskevas Damiris: Router Forensics, Diploma Thesis, University of Piraeus, Department of Digital Systems, Piraeus, 2020, https://dione.lib.unipi.gr/xmlui/bitstream/handle/unipi/12710/Router%20Forensics-Damiris.pdf?sequence=1&isAllowed=y , abgerufen am 4.7.2023

[13] IBM - "What is SIEM": https://www.ibm.com/topics/siem , abgerufen am 4.7.23

[14] Risto Vaarandi, Paweł Niziński: A Comparative Analysis of Open-Source Log Management Solutions for Security Monitoring and Network Forensics. Tallinn 2013, S. 1 aus: https://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.428.6404#citations , abgerufen am: 4.7.23

[15] Ayooluwa Isaiah, Splunk vs Elastic/ELK Stack: The Key Differences to Know: https://betterstack.com/community/comparisons/splunk-vs-elastic-stack-elk/ , abgerufen am 4.7.23

[16] Bundesamt für Sicherheit in der Informationstechnik, 2010. Leitfaden "IT-Fo- rensik", Version 1.0.1 (März 2011), S. 347/348, https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Cyber-Sicherheit/Themen/Leitfaden_IT-Forensik.pdf?__blob=publicationFile&v=2 , abgerufen am 4.7.23

[17] Infosec, Computer forensics: Network forensics analysis and examination steps, 2019, https://resources.infosecinstitute.com/topic/computer-forensics-network-forensics-analysis-examination-steps/, abgerufen am 4.7.23

[18] Computer Forensics: Investigating Network Intrusions and Cyber Crime,, S. 4-1 und 6-4 Hrsg. EC-Council, Clifton Park, 2010