Juice Jacking: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

K (Typo im Absatz "Hintergrund" korrigiert) |

||

| Zeile 3: | Zeile 3: | ||

== Hintergrund == | == Hintergrund == | ||

[[Datei:Smartphone Ladestation.png|mini|öffentliche Smartphone-Ladestation in einer Hotellobby]] | [[Datei:Smartphone Ladestation.png|mini|öffentliche Smartphone-Ladestation in einer Hotellobby]] | ||

Publik geworden ist das Verfahren bereits 2011, auf der DEFCON Konferenz in Las Vegas. Dort demonstrierten | Publik geworden ist das Verfahren bereits 2011, auf der DEFCON Konferenz in Las Vegas. Dort demonstrierten Konferenzteilnehmer an einer entsprechend modifizierten Ladestation den unbemerkten Zugriff auf verschiedene Daten des Gerätes. Der Anschluss des Mobilgerätes an das bereitgestellte USB-Kabel genügte.<sup>2</sup> | ||

== Technik == | == Technik == | ||

Aktuelle Version vom 1. Juli 2023, 22:46 Uhr

Juice Jacking bezeichnet einen Angriff auf ein mobiles Gerät während des Ladevorganges über USB-Kabel an einer fremden Energiequelle. Das Ziel ist der Zugriff auf Daten, die Installation von Malware und/oder die komplette Übernahme des Gerätes.1

Hintergrund

Publik geworden ist das Verfahren bereits 2011, auf der DEFCON Konferenz in Las Vegas. Dort demonstrierten Konferenzteilnehmer an einer entsprechend modifizierten Ladestation den unbemerkten Zugriff auf verschiedene Daten des Gerätes. Der Anschluss des Mobilgerätes an das bereitgestellte USB-Kabel genügte.2

Technik

Zum damaligen Zeitpunkt wurde der Angriff begünstigt durch die Tatsache, dass Mobilgeräte beim Herstellen einer Verbindung zu einem anderen Gerät über USB den Datenübertragungsmodus aktivierten und meistens eine automatische Synchronisation ermöglichten. Gedacht war dieses Feature ursprünglich zur möglichst userfreundlichen Synchronisation von z.B. E-Mails, Kalenderdaten und Kontakten. Das alles erfolgte allerdings auch bei der Datenquelle (mobiles Gerät) unbekannten Geräten ohne Prüfung oder Bestätigung durch den Besitzer des Mobilgerätes. Dieses Verhalten ermöglichte das Kopieren von z.B. Kontakten, Nachrichten, E-Mail, Dokumenten vom Gerät, sowie das Übertragen maliziöser Dateien auf das Gerät. Nach Bekanntwerden des Missbrauchspotentials wurde durch die Gerätehersteller der Standardablauf des Verbindungsaufbaus zeitnah umgestellt. Seitdem ist bei unbekannten Geräten eine Bestätigung des Benutzers erforderlich, um den Datenübertragungsmodus zu aktivieren und eine Synchronisation zuzulassen. 3 Aktuell ist keine Möglichkeit bekannt, die Bestätigungsabfrage des Mobilgerätes bei Anschluss eines fremden Gerätes über USB zu umgehen. Es besteht aber die Möglichkeit, dass der Benutzer die Standardeinstellung für das Verhalten seines Gerätes bei Anschluss über den USB-Port geändert hat. Offen bleibt die Frage, ob eine passend präparierte „Anleitung“ für die Nutzung der öffentlichen Ladestation, unbedarfte Benutzer veranlassen könnte, den Datenübertragungsmodus trotzdem zu aktivieren und die Rückfrage als Teil des erforderlichen Nutzungsprozederes zu bestätigen. Zahllose Beispiele im Bereich des Phishings zeigen hier vielversprechende Potentiale auf.4

Gegenmaßnahmen

Aus sicherheitstechnischer Sicht sollte die Verwendung von öffentlichen Ladestationen und Ladekabeln unbekannter Herkunft grundsätzlich vermieden werden. Ist die Verwendung nicht zu vermeiden oder vom Benutzer erwünscht, gibt es Schutzmöglichkeiten.

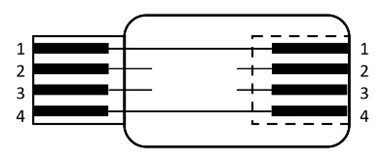

USB-Ladekabel

Eine Möglichkeit wäre die Verwendung eines speziellen USB-Ladekabels an der öffentlichen Ladestation. Bei diesem Kabel sind nur die Kontakte für die 5V-Spannung und Masse verbunden. Die Kontakte der Datenleitungen sind unterbrochen. Der Nachteil ist die Notwendigkeit für gewünschte Datenübertragungen ein zusätzliches Kabel vorhalten zu müssen. Manche öffentliche Ladestationen erlauben auch keine Verwendung eigener Kabel.

USB-Blocker

Eine weitere Möglichkeit sind sogenannte USB-Blocker. Vereinfacht ausgedrückt ist ein USB-Blocker ein Zwischenstecker, der in seiner Form einem USB-Speicherstick ähnelt. Der USB-Blocker hat auf seiner Rückseite jedoch einen USB-Steckplatz für den Anschluss des Ladekabels. Ebenso wie beim Ladekabel sind zwischen Stecker und Steckplatz die Datenleitungen nicht verbunden. Lediglich die Kontakte für die 5V-Spannung und Masse werden durchgeleitet. Der USB-Blocker wird direkt im USB-Anschluss des Mobilgerätes platziert. An den USB-Blocker wiederum wird das Ladekabel angeschlossen. Die physische Unterbrechung der Datenleitungen verhindert zuverlässig jeglichen Datenfluss über dieses Medium.5

Power Bank

Eine weitere Möglichkeit wäre die Verwendung einer Powerbank. Eine Powerbank ist im Grunde ein Akku mit Ladeelektronik und einem Stromversorgungsanschluss in einem kompakten Gehäuse. Das ursprüngliche Ziel der Powerbanks war die Verlängerung der Laufzeit eines Mobilgerätes. Bei Bedarf kann der Akku der Powerbank mit dem Mobilgerät verbunden werden, um den internen Akku des Mobilgerätes wieder aufzuladen. Da Powerbanks keinen internen Speicher besitzen, den man beschreiben könnte oder Daten beinhalten, die ausgelesen werden könnten, sind sie gegen Juice Jacking Angriffe immun. Sie stellen somit einen sicheren „Energietransferweg“ dar. Da über eine Powerbank der Ladevorgang des Mobilgerätes in zwei Schritten erfolgt, ist die erhöhte Sicherheit mit einer gewissen Komforteinbuße verbunden. 6

Weiterentwicklung

In der Weiterentwicklung dieses Angriffsvektors wurden modifizierte Ladekabel entwickelt, die zusätzlich einen Speicherchip und teilweise sogar ein WiFi-Modul enthielten. Damit wurde es möglich, einen Hotspot zu erstellen und reguläre Datenübertragungen über das Ladekabel zu belauschen und unbemerkt an Dritte zu senden. Der Angreifer ist somit nicht mehr darauf angewiesen, das sein Opfer die präparierte stationäre Ladestation aufsucht, benutzt und die Sicherheitsrückfrage bestätigt. Während eine präparierte Ladestation ungerichtet und wahllos alle verfügbaren Daten einsammelt, ist der Angriff mit einem modifizierten Kabel zielgerichtet möglich. Denkbar wäre die bewusste Platzierung des Kabels als „Fundobjekt“ für das Opfer oder die Übergabe als vermeintliches Werbegeschenk. Ein Vertreter ist das O.MG Elite Kabel von Mischief Gadgets im Vertrieb von hak5.7

Einzelnachweise

1 Offizielle Webseite der FCC Aufgerufen am 01.07.2023

2 Internetseite von Wall of Sheep Aufgerufen am 01.07.2023

3 Ram Bilas Pachori, Subhendu Kumar Pani, Lalit Garg, Sanjay Kumar Singh, Xiaobo Zhang (Hrsg.): Intelligent Data Analytics for Terror Threat Prediction Architectures, Methodologies, Techniques, and Applications, Academic Conferences Limited, 24. Juni 2021, ISBN 9781912764433, S.298-299.

4 Dr Thaddeus Eze (Hrsg.): ECCWS 2021 20th European Conference on Cyber Warfare and Security, Wiley, 9. Februar 2021, ISBN 9781119711094, S.449-453.

5 Chuck Williams: MGMT, Cengage Learning, 16. Februar 2021, ISBN 9780357137819, S.388

6 Fake Charging Stations Can Hack your Smartphone Aufgerufen am 01.07.2023

7 Webshop von hak5 Aufgerufen am 01.07.2023