Malware-Klassen: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

|||

| (2 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 26: | Zeile 26: | ||

Replikatoren verteilen sich, sobald sie ein Computersystem befallen haben, selbstständig in einem Netzwerk. Ferngesteuerte Angriffe, sogenannte Remote-Angriffe, funktionieren, indem über einen Fernzugriff Befehle ausgeführt werden, um die Malware auf dem Computersystem des Zielrechners abzulegen. Autonome Angriffe sorgen dafür, dass die Aktivitäten auf dem Computer, nachdem sie ein System infiziert haben, eigenständig vorgenommen werden, so öffnen sich z.B. Pop-Ups wie von selbst, Browsereinstellungen werden verändert und die Kontrolle des Computers liegt außerhalb des Benutzers. Stealer beobachten z. B. die Tastatureingaben und stehlen so Passwörter, Passwort Hashes und/oder andere sensible Daten, wie den Netzwerkverkehr. | Replikatoren verteilen sich, sobald sie ein Computersystem befallen haben, selbstständig in einem Netzwerk. Ferngesteuerte Angriffe, sogenannte Remote-Angriffe, funktionieren, indem über einen Fernzugriff Befehle ausgeführt werden, um die Malware auf dem Computersystem des Zielrechners abzulegen. Autonome Angriffe sorgen dafür, dass die Aktivitäten auf dem Computer, nachdem sie ein System infiziert haben, eigenständig vorgenommen werden, so öffnen sich z.B. Pop-Ups wie von selbst, Browsereinstellungen werden verändert und die Kontrolle des Computers liegt außerhalb des Benutzers. Stealer beobachten z. B. die Tastatureingaben und stehlen so Passwörter, Passwort Hashes und/oder andere sensible Daten, wie den Netzwerkverkehr. | ||

[[Datei:Malware-Klassen.png|mini|Malware-Klassen]] | |||

== Malware-Klassen == | == Malware-Klassen == | ||

| Zeile 110: | Zeile 110: | ||

== Quellen == | == Quellen == | ||

https://www.kaspersky.de/resource-center/threats/types-of-malware | |||

https://www.was-ist-malware.de/allgemein/malware-erkennen/#:~:text=Eine%20Malware%20setzt%20sich%20oftmals,Der%20Computer%20wird%20deutlich%20langsamer. | |||

https://www.kaspersky.com/blog/a-malware-classification/3037/ | |||

https://www.crowdstrike.de/cybersecurity-101/malware/types-of-malware/ | |||

https://www.myrasecurity.com/de/malware/ | |||

https://www.computerweekly.com/de/definition/Dateilose-Malware | |||

https://www.dr-datenschutz.de/arten-von-malware-und-wie-man-sich-vor-ihnen-schuetzen-kann/ | |||

https://www.chip.de/news/Schnellste-Malware-der-Welt-stoppen-Stealer-rauben-Sie-in-Sekunden-aus_184894373.html | |||

https://www.researchgate.net/figure/Malware-classification_fig1_336251926 | |||

https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Cyber-Sicherheitslage/Methoden-der-Cyber-Kriminalitaet/Schadprogramme/Adware-und-Spyware/adware-und-spyware.html | |||

https://www.kaspersky.de/resource-center/definitions/scareware# | |||

https://www.kaspersky.de/resource-center/definitions/what-is-pup# | |||

https://de.malwarebytes.com/cryptojacking/ | |||

https://www.kaspersky.de/resource-center/definitions/what-is-rootkit# | |||

https://www.computerweekly.com/de/definition/Logische-Bombe-Logic-Bomb-Slag-Code | |||

https://sosafe-awareness.com/de/glossar/malware/ | |||

https://www.checkpoint.com/de/cyber-hub/threat-prevention/what-is-malware/what-is-crypto-malware/ | |||

https://nordvpn.com/de/blog/was-ist-eine-backdoor/ | |||

https://sosafe-awareness.com/de/glossar/adware/ | |||

https://www.kaspersky.de/resource-center/definitions/what-is-rootkit | |||

https://www.computerweekly.com/de/tipp/12-gaengige-Malware-Typen-und-wie-man-sich-schuetzt | |||

https://www.avast.com/de-de/c-what-is-a-logic-bomb | |||

https://www.cyberark.com/de/what-is/malware/ | |||

https://www.mdpi.com/2076-3417/12/15/7877 | |||

Aktuelle Version vom 14. Juli 2024, 20:23 Uhr

Dieser Begriff befasst sich mit der Klassifizierung von Malware. Es werden die Anzeichen einer Malware-Infektion erläutert, sowie die einzelnen Malware-Familien beschrieben und näher auf die einzelnen Klassen innerhalb einer Familie eingegangen. Im Anschluss werden Schutzmöglichkeiten gegen Malware aufgezeigt. Für eine Allgemeine Definition von Malware wird auf den Begriff Malware im IT-Forensik Wiki verwiesen.

Anzeichen einer Malware-Infektion

Es gibt verschiedene Anzeichen dafür, dass ein Computer mit Malware infiziert wurde. Je mehr Anzeichen vorliegen, desto höher ist die Wahrscheinlichkeit einer Malware-Infektion. Eine Malware muss sich nicht sofort bemerkbar machen, sie kann auch erst nach einer gewissen Zeit, wenn sie sich einen genug umfangreichen Zugriff auf das System verschafft hat, wahrnehmbar werden. Häufige Anzeichen, die auf eine Malware-Infektion hinweisen können, sind:

- Ein ungewohnt langsam laufender Computer

- Ein Computer, der häufig abstürzt

- Es gibt unerwartete Probleme beim Starten oder Herunterfahren des Computers oder er fährt plötzlich herunter oder lässt sich überhaupt nicht mehr starten

- Ein „Blue Screen“

- Plötzlich auftretender, knapper Speicherplatz

- Funktionen sind eingeschränkt oder gar nicht mehr ausführbar

- Der Mauszeiger bewegt sich ohne, dass die Maus bewegt wird

- Die Programme auf dem Computer öffnen, verändern oder schließen sich selbst

- Die Programme stürzen ab ohne ersichtlichen Grund

- Die Programme arbeiten fehlerhaft

- Nicht selbst installierte Programme sind installiert, öffnen sich von selbst oder führen Funktionen aus

- Das Antivirenprogramm funktioniert nicht mehr richtig oder gar nicht mehr und Aktualisierungen lassen sich nicht ausführen

- Es treten häufige Warnungen auf, die eine Bedrohung festgestellt haben und dazu verleiten sollen ein Programm zum Schutz gegen die Bedrohung zu erwerben

- Das Internet ist ohne ersichtlichen Grund langsamer als sonst

- Es treten vermehrt Weiterleitungen oder Umleitungen im Browser auf, die nicht angeklickt worden sind

- Es treten vermehrt Pop-Up-Werbungen auf

- Es werden E-Mails verschickt, die nicht selbst versendet worden sind

Malware-Familien

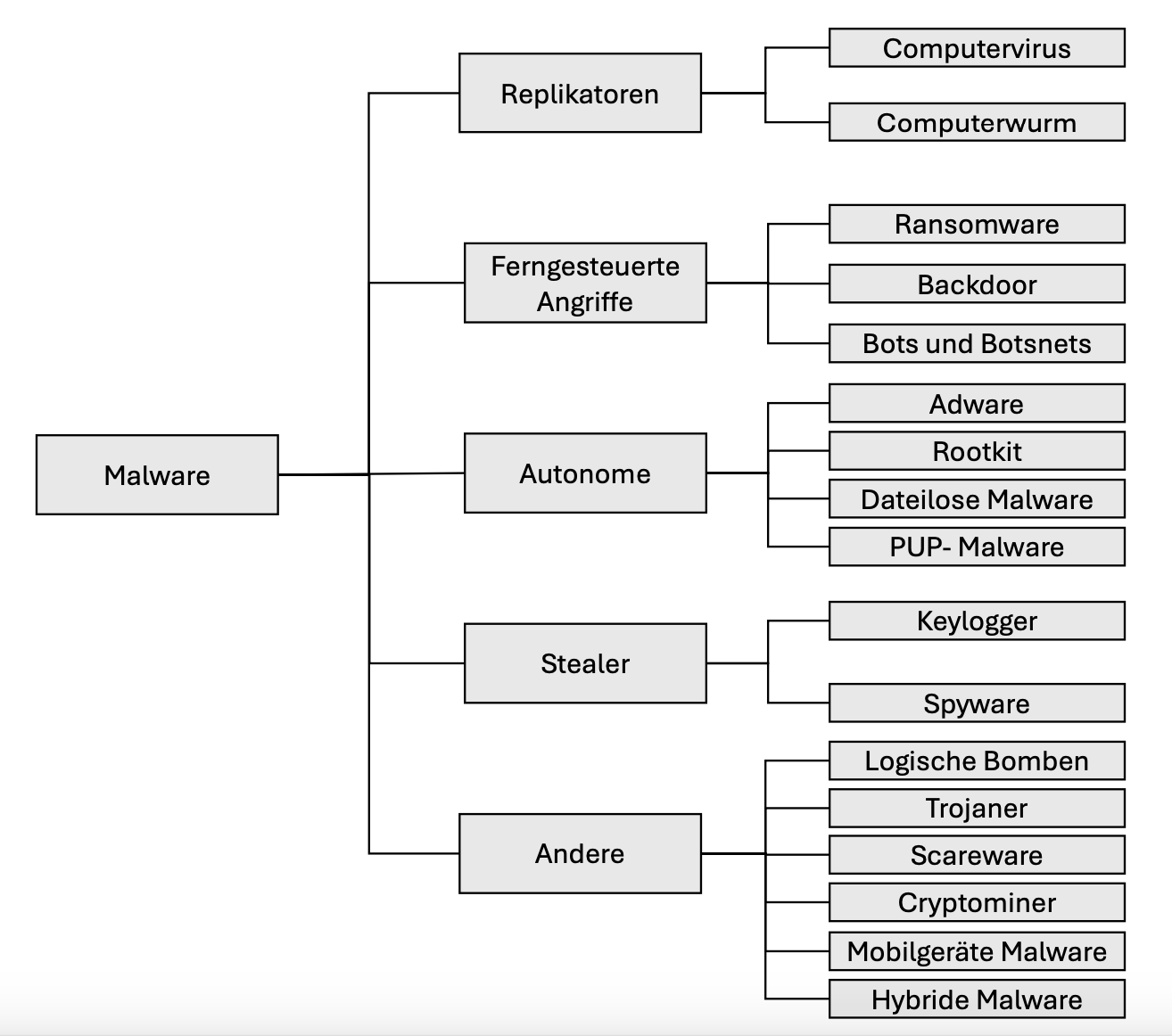

Malware lässt sich in verschiedene Gruppen klassifizieren. Die einzelnen Gruppen sind (siehe Abbildung 1) Replikatoren, ferngesteuerte Angriffe, Autonome, Stealer und Andere, bei denen keine genaue Klassifizierung vorgenommen werden kann, da sich ihre Verhaltensweise nicht zu einer der Beschreibungen der benannten Klassen zuordnen lässt. Replikatoren verteilen sich, sobald sie ein Computersystem befallen haben, selbstständig in einem Netzwerk. Ferngesteuerte Angriffe, sogenannte Remote-Angriffe, funktionieren, indem über einen Fernzugriff Befehle ausgeführt werden, um die Malware auf dem Computersystem des Zielrechners abzulegen. Autonome Angriffe sorgen dafür, dass die Aktivitäten auf dem Computer, nachdem sie ein System infiziert haben, eigenständig vorgenommen werden, so öffnen sich z.B. Pop-Ups wie von selbst, Browsereinstellungen werden verändert und die Kontrolle des Computers liegt außerhalb des Benutzers. Stealer beobachten z. B. die Tastatureingaben und stehlen so Passwörter, Passwort Hashes und/oder andere sensible Daten, wie den Netzwerkverkehr.

Malware-Klassen

Trojaner: Ein Trojaner tarnt sich als Datei oder Software und führt dahinter ungewollte Aktionen auf dem Computer des Opfers aus. Heutzutage können Trojaner nicht nur in Anwendungen, sondern auch in E-Mail-Anhängen von Phishing-Mails, Spielen und Software-Patches eingebettet werde. Dabei kann der Trojaner nach dem Download verschiedene Funktionen ausführen, die über das Verändern einzelner Systemdateien bis hin zum Nachladen von weiterem schadhaften Code aus dem Internet, um so einen noch größeren Schaden anzurichten, reichen. Der Trojaner kann sich nicht aktiv selbst replizieren, sondern muss bewusst heruntergeladen werden

Ransomware: Ransomware wird auch als Verschlüsselungs- oder Kryptotrojaner bezeichnet, da es auf dem Computer des Opfers gegen seinen Willen alle Daten verschlüsselt. Der Entschlüsselungsschlüssel ist dabei vorerst nur dem Täter bekannt bis das Opfer eine gewisse Summe, das Lösegeld, in einer Kryptowährung (meistens Bitcoin) überwiesen hat. Oftmals wird auch gedroht bei Nichtzahlung die Daten im Darknet zu verkaufen. Ransomware ist nicht nur in der Lage die Dateien auf dem Computer, sondern auch die gesamte mit dem System verbundene Hardware, wie z.B. externe Festplatten, USB-Sticks, etc. zu verschlüsseln. Aus diesem Grund sollte das BackUp eines Systems immer separat aufbewahrt werden. Diese Art von Malware ist in der Cyberverbrechen-Szene mittlerweile ein beliebtes Geschäftsmodell geworden, weshalb es Anbieter für Ransomware gibt, die Ihren Kunden (den Tätern) verschiedene Dienstleistungen (bspw. Supportleistung, falls eine Entschlüsselung nicht funktioniert) zusätzlich zur Ransomware anbieten. Dadurch, dass es mittlerweile ein eigenes Geschäftsfeld in der Cybercrime-Szene ist, ist die Wahrscheinlichkeit hoch, dass die Daten nach dem Bezahlen wieder freigegeben werden.

Computerwurm: Computerwürmer sind Schadprogramme, die sich selbstständig replizieren können. Sobald sie sich auf einem Computer befinden, können sie weitere Geräte aus demselben Netzwerk befallen, dadurch wächst der Schaden wächst exponentiell weiter. Er reicht vom Löschen von Dateien bis hin zu Schäden an Software und Hardware. Sie sind auch in der Lage Angriffe, wie z. B. DDoS-Angriffe zu starten. Würmer werden direkt über Schadcode auf dem Computer installiert, meist durch verseuchte USB-Sticks, E-Mail-Anhänge oder Softwaredownloads, in denen sie eingebettet sind.

Computervirus: Ein Computervirus ist schadhafter Code, der sich replizieren soll, um in einem Netzwerk und den damit verbundenen Geräten Schaden anrichten zu können. Er kann sich in Anwendungen befinden, in E-Mail-Anhängen oder in Downloads versteckt sein. Ein Virus kann sensible Daten stehlen und die Grundlage für weitere Angriffe, wie z. B. DDoS- und Ransomware-Attacken, sein.

Backdoor: Eine Backdoor („Hintertür“) ist das Ausnutzen von Programmlücken im Programmcode. Dabei erhalten jene, die von der Backdoor wissen, Zugriff auf den Computer des Opfers, ohne sein Wissen. Der Angreifer kann dann verschiedene Funktionalitäten ausführen, wie z. B. das Mikrofon und die Kamera einschalten, Daten herunterladen, Software starten bzw. installieren, um einige Beispielen zu nennen.

Adware: Durch Adware kann die Internetaktivität überwacht werden. Dadurch wird ein Profil der surfenden Person über ihr Kaufverhalten, Browserverhalten und die Interessen erstellt, was wiederum zu einem Verlust der Privatsphäre führt. Adware kann aber auch gezielt Werbefester platzieren. Installierte Adware ist nur schwer vom infizierten Computer zu entfernen, da sie sich in einer tiefen Ebene sowohl im Browser als auch im Betriebssystem befindet.

Scareware: Scareware soll seriöse Warnmeldungen vortäuschen, damit der Benutzer eingeschüchtert wird, um dann zum Kauf von teuren, aber unseriösen, Antivirenprogrammen gedrängt wird oder zum Download von Schadsoftware. Die Scareware wird meistens hinter einem PopUp versteckt, kann aber auch als Spam-Mail auftreten.

Spyware: Spyware dient dazu, die Computeraktivitäten auszuspionieren. Hierzu werden Tastatureingaben, wie z.B. Kennwörter, gesammelt. Zu den weiteren Aktivitäten, die Spyware sammeln kann gehören Finanzdaten, Nachrichten und andere sensible eingegeben Informationen.

Cryptominer: Durch Cryptominer sollen die Computerressourcen des Opfers dazu verwendet werden, um im Hintergrund das Mining von Kryptowährungen (häufig Bitcoin) durchzuführen. Dadurch wird der Computer des Opfers langsamer, weil ihm nicht mehr seine vollen Ressourcen zur Verfügung stehen. Diese Art von Malware kann durch einen E-Mail-Anhang versendet werden oder sich als Skript auf Webseiten befinden.

Dateilose Malware: Dateilose Malware hinterlässt bei der Installation keine Dateien auf dem Computer und ist deshalb schwierig aufzuspüren. Stattdessen werden bereits installierte Anwendungen für die Infizierung verwendet, indem an Betriebssystemdateien, die dem Betriebssystem bekannt sind, Änderungen vorgenommen werden. Dadurch schlägt eine Antiviren-Software nicht an, da es sich um bekannte Dateien handelt.

Rootkit: Ein Rootkit kann eine einzelne Software oder eine Toolsammlung sein. Es soll die Kontrolle und Steuerung eines Computers aus der Ferne ermöglichen. Dabei sollen der Angreifer den Computer mit vollständigen Administratorrechten steuern können. Das Rootkit kann über E-Mail-Anhänge, Downloads oder einer Schwachstelle einer Software auf den Computer des Opfers gelangen. In einigen Fällen wird diese Art von Malware dazu verwendet, um andere Malware, z. B. Keylogger, zu maskieren.

Keylogger: Ein Keylogger soll die Aktivitäten auf dem Computer überwachen. Dadurch können sensible Benutzereingaben, wie Passwörter für Finanz-, Gesundheits- oder andere Benutzerkonten, mitgelesen werden und im Nachhinein dazu verwendet werden, um dem Opfer weiter zu schaden. Diese Art von Malware kann über einen E-Mail-Anhang oder Internetdownloads auf den Computer gelangen.

Bots und Botnets: Durch einen Bot kann ein Computer ferngesteuert werden. Mehrere Bots werden oft zu einem Botnets zusammengeschlossen, also zu einem Netzwerk. Sie verbreiten sich unbemerkt, weshalb viele Computer von ihnen betroffen sind, ohne das Wissen der Opfer. Der Angreifer kann durch ein Botnets weitere Angriffe durchführen, wie z. B. DDoS-Angriffe oder die Verteilung von anderer Malware.

Mobilgeräte-Malware: Mobilgeräte-Malware umfasst verschiedene Arten von Malware, z. B. Adware, Trojaner, Ransomware etc., die speziell für Smartphones konzipiert wurde. Diese Malware wird über Phishing-E-Mails und schadhafte Downloads auf die Smartphones übertragen. PUP-Malware: PUP-Malware („Potenziell unerwünschte Programme“) sind Programme, die meist unterbewusst beim Download eines anderen, erwünschten Programms mit heruntergeladen werden. Die PUP werden mit dem (unwissentlichen) Einverständnis des Benutzers heruntergeladen, beim Download der eigentlichen Anwendung, da sie meistens in Kombination mit anderen Softwareprodukten angeboten werden.

Hybride Malware: Hybride Malware bezeichnet eine Kombination aus verschiedenen Malware-Arten. Meistens besteht diese Kombination aus Computerwürmern, Trojanern und Viren. Anfänglich ähnelt die Malware einem Trojaner, aber nach der Ausführung zeigen sich die charakteristischen Computerwurm-Eigenschaften und die Malware repliziert sich selbstständig innerhalb des Netzwerks, um andere Geräte zu befallen.

Logische Bomben: Logische Bomben folgen einer vorbestimmten Logik und werden daher erst aktiv, sobald diese Bedingung eingesetzt ist. Die Bedingung kann an ein Datum, eine Uhrzeit, die Anzahl der Anmeldeversuche, das Starten einer bestimmten Software etc. geknüpft sein. Die Malware kann Schäden, wie Löschungen und Verschlüsselungen von Daten oder dem ganzen System verursachen. Eine logische Bombe kann sich in Softwarecode oder anderer Malware, wie Trojanern, Computerwürmern oder Computerviren verstecken und bleibt meistens unentdeckt, bis die Bedingung für das „Explodieren“ der Bombe eintritt.

Im Folgenden werden die oben beschriebenen Malwarearten einer Klasse zugeordnet und einige Beispiele genannt.

| Klasse | Malware | Beispiele |

|---|---|---|

| Replikatoren | Computervirus | Tinba, Stuxnet, Zeus-Virus |

| Replikatoren | Computerwurm | Sobig.F, SQL Slammer, Stuxnet |

| Ferngesteuerte Angriffe | Ransomware | WannaCry, RobbinHood, Petya |

| Ferngesteuerte Angriffe | Backdoor | DoublePulsar, SubSeven, Back Orifice |

| Ferngesteuerte Angriffe | Bots und Botnets | Echobot, Andromeda-Mailware, Mirai |

| Autonome | Adware | Fireball, Appearch, SimBad |

| Autonome | Rootkit | Zacinlo, Stuxnet, Flame |

| Autonome | Dateilose Malware | Astaroth, Frodo, Number of the Beast |

| Autonome | PUP-Malware | Mindspark-Malware |

| Stealer | Keylogger | Olympic Vision |

| Stealer | Spyware | DarkHotel, CoolWebSearch, Gator |

| Andere | Logische Bomben | Newag Train Software |

| Andere | Trojaner | Emotet, Qbot-Malware, TrickBot |

| Andere | Scareware | W-2 Scareware, SpySheriff, XPAntivirus/AntivirusXP |

| Andere | Cryptominer | XMRig, LemonDuck, Darkgate |

| Andere | Mobilgeräte-Malware | Triada |

| Andere | Hybride Malware | - |

Schutzmöglichkeiten

Um das Risiko einer Malware-Infektion zu verringern und sich zu schützen, gibt es mehrere Möglichkeiten: Es sollte ein Virenschutzprogramm verwendet werden, um sich vor bereits bekannter Malware zu schützen. Hierbei werden bereits bekannte Malware-Hashes mit dem vorliegenden neuen Hash verglichen, um die Malware zu scannen. Diese Programme sollten regelmäßig geupdatet werden, damit auch neue Malware dem Virenscanner bekannt ist. Zudem sollten Anwendungen und das Betriebssystem regelmäßig mit den neusten Sicherheitsupdates geupdatet werden. Wenn möglich, sollte nicht mit Administratorrechten gearbeitet werden, um die Auswirkungen eines Angriffs auf das System zu reduzieren, damit das Ausführen bestimmter Aktionen blockiert wird, da nicht alle Rechte vorhanden sind. Es sollten regelmäßig BackUps durchgeführt werden und die dafür verwendeten externen Festplatten nach Abschluss des Datensicherung sofort vom Computer ausgeworfen werden und an einem sicheren Ort aufbewahrt werden. Im Falle einer Ransomware Attacke würde eine angeschlossene externe Festplatte und das sich darauf befindliche BackUp mitverschlüsselt und damit nutzlos gemacht werden. Im Idealfall gibt es verschiedene BackUp Versionen, die redundant gespeichert werden. Auch eine Firewall kann vor Malware-Attacken schützen. Um die Ausbreitung einer Malware im Netzwerk zu verhindern, sollte eine Netzwerk-Segmentierung erfolgen. Zusätzlich sollte regelmäßig ein Monitoring von Logdateien erfolgen, um Auffälligkeiten im Netzwerkverkehr frühzeitig zu erkennen und weitere Maßnahmen einleiten zu können. Grundsätzlich sollten Netzwerkfreigaben stark eingeschränkt oder sogar ganz deaktiviert werden. Downloads von Software sollten von seriösen Quellen stammen, sowie keine unnötigen Programme installiert werden. Jeder Download kann potenziell gefährlich sein. Beim Öffnen von Dateianhängen und Links aus E-Mails heraus, sollte immer Vorsicht geboten sein. Es sollte nicht hektisch agiert werden und sich der Absender, sowie der Zweck der E-Mail genau angeschaut werden, um nicht den falschen Klick auszuführen. Spam- und Phishing-E-Mails sollten sofort gelöscht und die Absender blockiert werden.

Quellen

https://www.kaspersky.de/resource-center/threats/types-of-malware

https://www.kaspersky.com/blog/a-malware-classification/3037/

https://www.crowdstrike.de/cybersecurity-101/malware/types-of-malware/

https://www.myrasecurity.com/de/malware/

https://www.computerweekly.com/de/definition/Dateilose-Malware

https://www.dr-datenschutz.de/arten-von-malware-und-wie-man-sich-vor-ihnen-schuetzen-kann/

https://www.researchgate.net/figure/Malware-classification_fig1_336251926

https://www.kaspersky.de/resource-center/definitions/scareware#

https://www.kaspersky.de/resource-center/definitions/what-is-pup#

https://de.malwarebytes.com/cryptojacking/

https://www.kaspersky.de/resource-center/definitions/what-is-rootkit#

https://www.computerweekly.com/de/definition/Logische-Bombe-Logic-Bomb-Slag-Code

https://sosafe-awareness.com/de/glossar/malware/

https://www.checkpoint.com/de/cyber-hub/threat-prevention/what-is-malware/what-is-crypto-malware/

https://nordvpn.com/de/blog/was-ist-eine-backdoor/

https://sosafe-awareness.com/de/glossar/adware/

https://www.kaspersky.de/resource-center/definitions/what-is-rootkit

https://www.computerweekly.com/de/tipp/12-gaengige-Malware-Typen-und-wie-man-sich-schuetzt

https://www.avast.com/de-de/c-what-is-a-logic-bomb