Write Blocker: Unterschied zwischen den Versionen

K (Satzumbau) |

|||

| Zeile 1: | Zeile 1: | ||

== Write Blocker == | == Write Blocker == | ||

Die durch den Ermittler oder Analysten auszuwertenden Daten und Informationen dürfen im Falle einer IT-Forensischen Untersuchung nicht verändert werden, damit diese für ein eventuelles gerichtliches Verfahren beweissicher sind. Änderungen können, sofern diese nicht entsprechend lesend gesichtet werden, durch den Auswerter aber auch z.B. durch Computer-Viren | Die durch den Ermittler oder Analysten auszuwertenden Daten und Informationen dürfen im Falle einer IT-Forensischen Untersuchung nicht verändert werden, damit diese für ein eventuelles gerichtliches Verfahren beweissicher sind. Änderungen können, sofern diese nicht entsprechend lesend gesichtet werden, durch den Auswerter aber auch z.B. durch Computer-Viren verursacht werden. Um Änderungen während einer Auswertung zu vermeiden, können Schreibblocker (write blocker) eingesetzt werden. Diese gibt es als Hardware oder Software. | ||

Ein Writeblocker wird zwischen den zu duplizierenden Datenträger und das Computersystem, mit dem das Duplikat erstellt werden soll, angeschlossen. Er lässt lediglich Lesezugriffe auf den Datenträger zu und filtert Schreibzugriffe. Writeblocker existieren für viele Festplatten- und Datenträger-Schnittstellen, beispielsweise SATA, IDE, SCSI und USB. | Ein Writeblocker wird zwischen den zu duplizierenden Datenträger und das Computersystem, mit dem das Duplikat erstellt werden soll, angeschlossen. Er lässt lediglich Lesezugriffe auf den Datenträger zu und filtert Schreibzugriffe. Writeblocker existieren für viele Festplatten- und Datenträger-Schnittstellen, beispielsweise SATA, IDE, SCSI und USB. | ||

| Zeile 7: | Zeile 7: | ||

Bei der Hardware-Variante handelt es sich um Geräte, die zwischen den Festplatten Controller und die Festplatte angeschlossen werden. Schreibende Kommandos werden technisch unterdrückt.<sup>1)</sup> | Bei der Hardware-Variante handelt es sich um Geräte, die zwischen den Festplatten Controller und die Festplatte angeschlossen werden. Schreibende Kommandos werden technisch unterdrückt.<sup>1)</sup> | ||

Hardware-Schreibblocker sind auf Schnelligkeit optimiert. Beispiele für Hardware Schreibblocker sind der Logicube und Tableau. Logicube erstellt Hashwerte und imaged ein Verzeichnis mit einer Rate von 3GB/min. | Hardware-Schreibblocker sind auf Schnelligkeit optimiert. Beispiele für Hardware Schreibblocker sind der Logicube und Tableau. Logicube erstellt Hashwerte und imaged ein Verzeichnis mit einer Rate von 3GB/min. Forensische Duplikatoren mit Schreibblocker sind portabel, klein und ersetzen sperrige PCs am Arbeitsplatz.<sup>2)</sup> | ||

=== Software === | === Software === | ||

Software write blocker sollen ebenfalls | Software write blocker sollen ebenfalls Veränderungen am Datenträger verhindern. Es werden bei der Software-Variante nur wenige bestimmte Befehle zum Datenträger weitergeleitet. Sie haben den Ruf, weniger sicher und effizient als eine Hardware-Lösung sein.<sup>1)</sup> | ||

Software Schreibblocker gibt es in | Software Schreibblocker gibt es in mehreren Varianten. Sie werden entweder als Zusatzsoftware zu existiernenden Bestriebssystemen implementiert und blocken dort das Schreiben auf dem auswertenden Gerät. Die Alternative ist ein Schreibblocker, der als eigenständiger Dienst bootbar ist.<sup>2)</sup> | ||

=== Vorteile Hardware-Schreibblocker === | === Vorteile Hardware-Schreibblocker === | ||

Aktuelle Version vom 9. Februar 2022, 22:03 Uhr

Write Blocker

Die durch den Ermittler oder Analysten auszuwertenden Daten und Informationen dürfen im Falle einer IT-Forensischen Untersuchung nicht verändert werden, damit diese für ein eventuelles gerichtliches Verfahren beweissicher sind. Änderungen können, sofern diese nicht entsprechend lesend gesichtet werden, durch den Auswerter aber auch z.B. durch Computer-Viren verursacht werden. Um Änderungen während einer Auswertung zu vermeiden, können Schreibblocker (write blocker) eingesetzt werden. Diese gibt es als Hardware oder Software.

Ein Writeblocker wird zwischen den zu duplizierenden Datenträger und das Computersystem, mit dem das Duplikat erstellt werden soll, angeschlossen. Er lässt lediglich Lesezugriffe auf den Datenträger zu und filtert Schreibzugriffe. Writeblocker existieren für viele Festplatten- und Datenträger-Schnittstellen, beispielsweise SATA, IDE, SCSI und USB.

Hardware

Bei der Hardware-Variante handelt es sich um Geräte, die zwischen den Festplatten Controller und die Festplatte angeschlossen werden. Schreibende Kommandos werden technisch unterdrückt.1)

Hardware-Schreibblocker sind auf Schnelligkeit optimiert. Beispiele für Hardware Schreibblocker sind der Logicube und Tableau. Logicube erstellt Hashwerte und imaged ein Verzeichnis mit einer Rate von 3GB/min. Forensische Duplikatoren mit Schreibblocker sind portabel, klein und ersetzen sperrige PCs am Arbeitsplatz.2)

Software

Software write blocker sollen ebenfalls Veränderungen am Datenträger verhindern. Es werden bei der Software-Variante nur wenige bestimmte Befehle zum Datenträger weitergeleitet. Sie haben den Ruf, weniger sicher und effizient als eine Hardware-Lösung sein.1)

Software Schreibblocker gibt es in mehreren Varianten. Sie werden entweder als Zusatzsoftware zu existiernenden Bestriebssystemen implementiert und blocken dort das Schreiben auf dem auswertenden Gerät. Die Alternative ist ein Schreibblocker, der als eigenständiger Dienst bootbar ist.2)

Vorteile Hardware-Schreibblocker

Der Vorteil einer Hardwarelösung ist, dass Inhalte der zu sichtenden Daten und Informationen nicht durch Sicherheitslücken einer Software manipulierbar sind.1)

Nachteile Software-Schreibblocker

Software-Schreibblocker sind limitiert durch die Portgeschwindigkeit der Ports, die geblockt werden. Zusätzlich wird die Schreibgeschwindigkeit durch Overhead für den Schreibblock-Prozess reduziert.2)

Einzelbelege

- 1) Forensische Informatik, Andreas Dewald, Felix C. Freiling;ISBN-13: 978-3842379473

- 2) Cyber Forensics, Scott R. Ellis, in Computer and Information Security Handbook (Third Edition), 2013)

Bericht zum praktischer Einsatz eines Write Blockers

Zur Erstellung eines Images wird ein Write Blocker der Firma Tableau verwendet. Dabei wurden die Daten eines USB-Sticks, die als Beweismittel zu sichern waren, als logisches Image auf die Forensik-Arbeitsstation kopiert.

Zur Gewährleistung der Unversehrtheit der Daten auf dem USB-Stick wurde ein Write-Blocker eingesetzt. Zum Nachweis der Unversehrheit der Daten wurden die Hashwerte gebildet. Das "Vier-Augen-Prinzip" bekräftigt die geforderte "Chain of Custody".

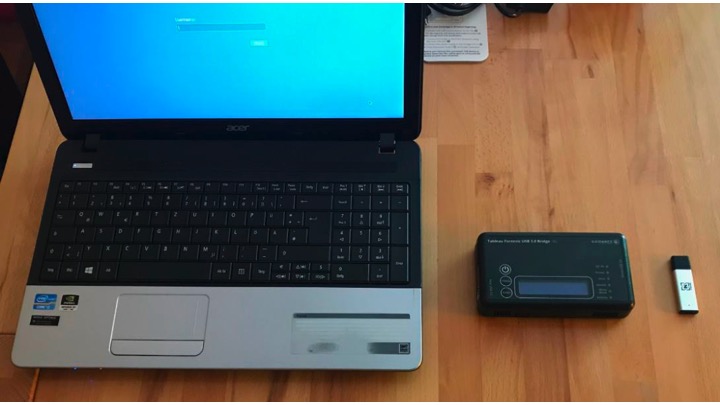

Das Szenario, mit dem der Write Blocker getestet wurde, war ein z.B. im Rahmen der Strafverfolgung sichergestellter USB-Stick mit darauf gespeicherten Beweisstücken.

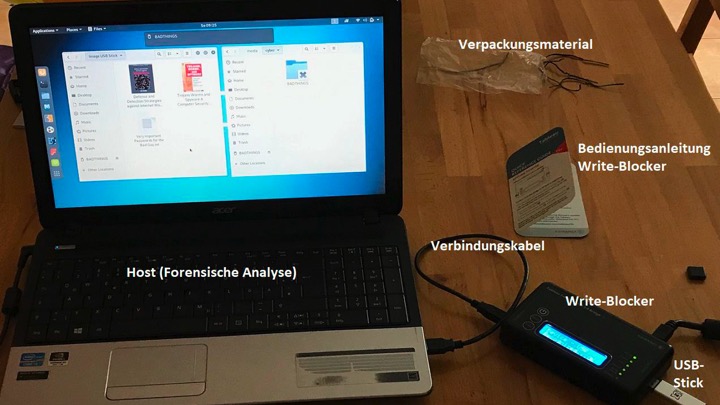

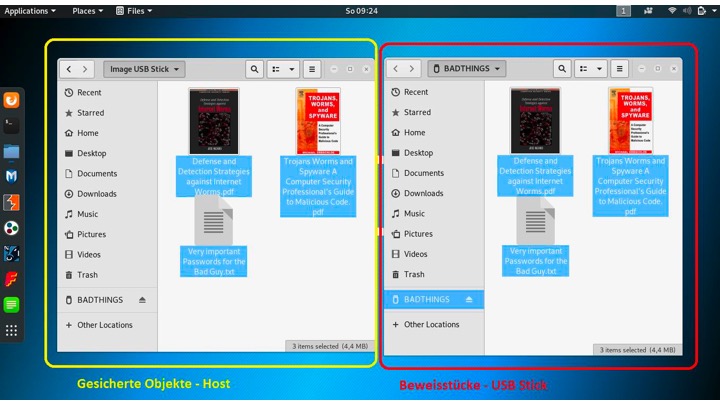

Abbildung: 1 – Beweisstück USB-Stick mit darauf gespeicherten Dateien

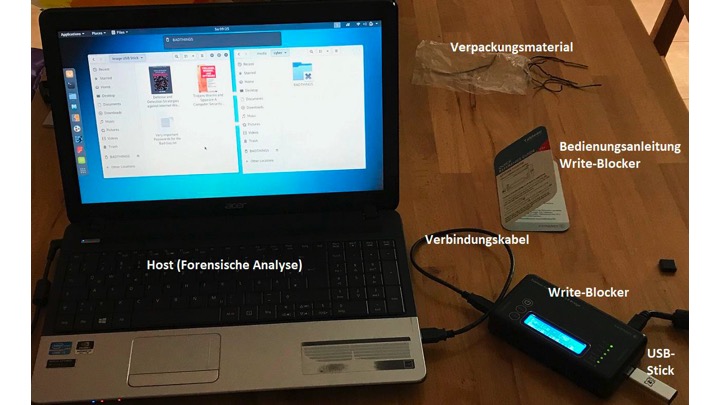

Um diesen USB-Stick als Beweisstück zu sichern und in der forensischen Analyse einzusetzen, wird nun der Aufbau mit dem Write Blocker hergestellt: Host (Forensik) < Write Blocker < USB-Stick.

Abbildung: 2 – Komponenten zum Erstellen des logischen Abbildes

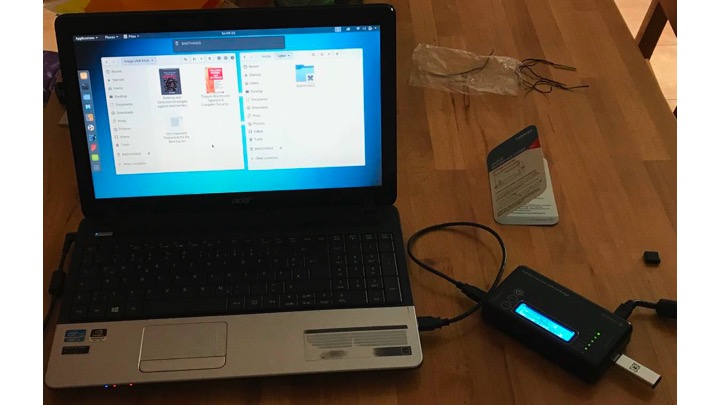

Der Write Blocker wird zwischen den Host und das Beweisstück USB-Stick geschaltet. Damit wird verhindert, dass beim Sichern der Inhalte des USB Sticks keine Veränderungen auf dem USB Stick eintreten. Der Write Blocker verhindert auf anerkannte Weise den Schreibzugriff auf dem USB-Stick. Auf der anderen Seite wird der lesende Zugriff auf den USB-Stick ermöglicht.

Der Write Blocker verfügt über einen USB-Port zum Anschluss des Beweisstücks, eine Stromversorgung und ein USB 3.0 Ausgang zur Verbindung des Gerätes mit dem Host.

Abbildung: 3 – Write Blocker mit Bedienungsanleitung und Zubehör

Es gibt Write Blocker mit unterschiedlichen Anschlussmöglichkeiten z.B. für SATA, SCSI Festplatten oder weitere Endgeräte mit spezifischen Steckern für das jeweilige Medium.

In der Reihenfolge 1) Einstecken des USB Sticks (Beweisstück) 2) Verbindung zum Host 3) Stromverbindung wird nun die Verbindung hergestellt.

Abbildung: 4 – Gesamtaufbau Host < Write Blocker < Beweisstück USB-Stick

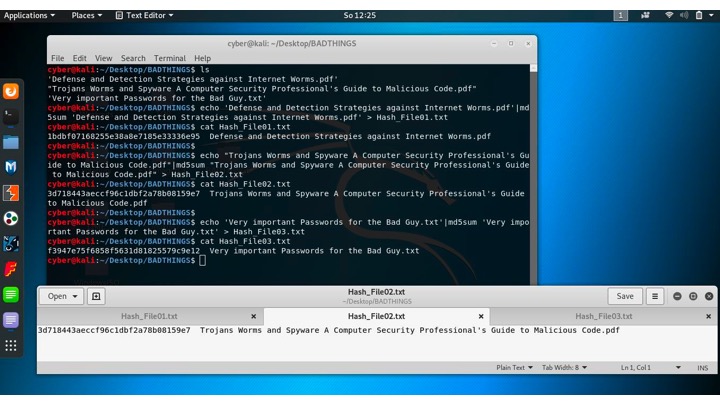

Im nächsten Schritt werden die Hashwerte der Inhalte des USB Sticks gebildet. Somit wird von Vorneherein sichergestellt, Aussagen zur Integrität der Beweismittel treffen zu können. Jede spätere Veränderung der Daten wird dadurch nachgewiesen werden können, dass erneut ein Hashwert - hier md5- der Daten gebildet wird. Nur wenn die Hashwerte übereinstimmen, ist die Datei unverändert. Bereits beim Erstellen der Hashwerte und generell beim Aufbau Host < Write Blocker < USB Stick ist das Vier-Augen-Prinzip einzuhalten. In diesem ersten Beispiel wurden die Hashwerte mit den Linux-Funktionen des Hosts gebildet:

z.B. für die Datei “File01.pdf”: echo File01.pdf | md5sum File01.pdf > Hash_File01.txt

Abbildung: 5 – Erstellen der Hashwerte (Integrität, Gerichtsfestigkeit)

Nach dem Bilden der Hashwerte kann dann das Image gezogen werden oder, wie in diesem Falle ausprobiert, die Dateien von dem USB Stick auf den Host (Forensik-Arbeitsstation) kopiert werden. Nach dem Kopieren werden erneut die Hashwerte gebildet und verglichen.

Abbildung: 6 – logisches Abbild der Inhalte des USB-Sticks

Eine andere Möglichkeit wäre gewesen, weitere Werkzeuge einzusetzen. So hätte beispielsweise der FTK Imager hier die Möglichkeit geboten, ein logisches Image des USB Sticks zu erstellen und in diesem Vorgang direkt auch die Verifikation durchzuführen, also die Hashwerte zu bilden. Hier wurde bewusst zunächst die manuelle Methode verwendet, um den Aufbau und die Vorgehensweise mit dem Write Blocker einzustudieren. Im nächsten Schritt wurde dann die Funktionalität des FTK Imagers verwendet, um das Image der Praktikumsaufgabe zu erstellen.

Abbildung: 7 – Komponenten des Gesamtaufbaus

Der Vorgang wurde dokumentiert.

Datei:Dokumentation.pdf