Write Blocker: Unterschied zwischen den Versionen

Etduen (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

Etduen (Diskussion | Beiträge) Keine Bearbeitungszusammenfassung |

||

| Zeile 13: | Zeile 13: | ||

[[Datei:Image1.jpg|mini]] | [[Datei:Image1.jpg|mini]] | ||

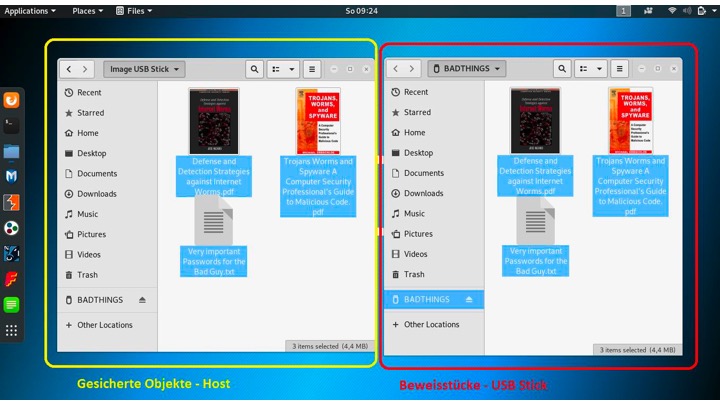

Abbildung: 1 – Beweisstück USB-Stick mit darauf gespeicherten Dateien | Abbildung: 1 – Beweisstück USB-Stick mit darauf gespeicherten Dateien | ||

Um diesen USB-Stick als Beweisstück zu sichern und in der forensischen Analyse einzusetzen, wird nun der Aufbau mit dem Write Blocker hergestellt: Host (Forensik) < Write Blocker < USB-Stick. | Um diesen USB-Stick als Beweisstück zu sichern und in der forensischen Analyse einzusetzen, wird nun der Aufbau mit dem Write Blocker hergestellt: Host (Forensik) < Write Blocker < USB-Stick. | ||

| Zeile 18: | Zeile 21: | ||

[[Datei:Image2.jpg|mini]] | [[Datei:Image2.jpg|mini]] | ||

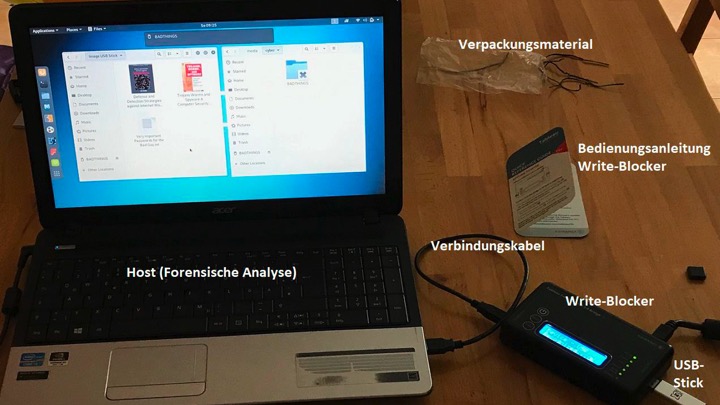

Abbildung: 2 – Komponenten zum Erstellen des logischen Abbildes | Abbildung: 2 – Komponenten zum Erstellen des logischen Abbildes | ||

Der Write Blocker wird zwischen den Host und das Beweisstück USB-Stick geschaltet. Damit wird verhindert, dass beim Sichern der Inhalte des USB Sticks keine Veränderungen auf dem USB Stick eintreten. Der Write Blocker verhindert auf anerkannte Weise den Schreibzugriff auf dem USB-Stick. Auf der anderen Seite wird der lesende Zugriff auf den USB-Stick ermöglicht. | Der Write Blocker wird zwischen den Host und das Beweisstück USB-Stick geschaltet. Damit wird verhindert, dass beim Sichern der Inhalte des USB Sticks keine Veränderungen auf dem USB Stick eintreten. Der Write Blocker verhindert auf anerkannte Weise den Schreibzugriff auf dem USB-Stick. Auf der anderen Seite wird der lesende Zugriff auf den USB-Stick ermöglicht. | ||

| Zeile 24: | Zeile 30: | ||

[[Datei:Image3.jpg|mini]] | [[Datei:Image3.jpg|mini]] | ||

Abbildung: 3 – Write Blocker mit Bedienungsanleitung und Zubehör | Abbildung: 3 – Write Blocker mit Bedienungsanleitung und Zubehör | ||

Es gibt Write Blocker mit unterschiedlichen Anschlussmöglichkeiten z.B. für SATA, SCSI Festplatten oder weitere Endgeräte mit spezifischen Steckern für das jeweilige Medium. | Es gibt Write Blocker mit unterschiedlichen Anschlussmöglichkeiten z.B. für SATA, SCSI Festplatten oder weitere Endgeräte mit spezifischen Steckern für das jeweilige Medium. | ||

| Zeile 30: | Zeile 39: | ||

[[Datei:Image4.jpg|mini]] | [[Datei:Image4.jpg|mini]] | ||

Abbildung: 4 – Gesamtaufbau Host < Write Blocker < Beweisstück USB-Stick | Abbildung: 4 – Gesamtaufbau Host < Write Blocker < Beweisstück USB-Stick | ||

Im nächsten Schritt werden die Hashwerte der Inhalte des USB Sticks gebildet. Somit wird von Vorneherein sichergestellt, Aussagen zur Integrität der Beweismittel treffen zu können. Jede spätere Veränderung der Daten wird dadurch nachgewiesen werden können, dass erneut ein Hashwert - hier md5- der Daten gebildet wird. Nur wenn die Hashwerte übereinstimmen, ist die Datei unverändert. Bereits beim Erstellen der Hashwerte und generell beim Aufbau Host < Write Blocker < USB Stick ist das Vier-Augen-Prinzip einzuhalten. In diesem ersten Beispiel wurden die Hashwerte mit den Linux-Funktionen des Hosts gebildet: | Im nächsten Schritt werden die Hashwerte der Inhalte des USB Sticks gebildet. Somit wird von Vorneherein sichergestellt, Aussagen zur Integrität der Beweismittel treffen zu können. Jede spätere Veränderung der Daten wird dadurch nachgewiesen werden können, dass erneut ein Hashwert - hier md5- der Daten gebildet wird. Nur wenn die Hashwerte übereinstimmen, ist die Datei unverändert. Bereits beim Erstellen der Hashwerte und generell beim Aufbau Host < Write Blocker < USB Stick ist das Vier-Augen-Prinzip einzuhalten. In diesem ersten Beispiel wurden die Hashwerte mit den Linux-Funktionen des Hosts gebildet: | ||

| Zeile 36: | Zeile 48: | ||

[[Datei:Image5.jpg|mini]] | [[Datei:Image5.jpg|mini]] | ||

Abbildung: 5 – Erstellen der Hashwerte (Integrität, Gerichtsfestigkeit) | Abbildung: 5 – Erstellen der Hashwerte (Integrität, Gerichtsfestigkeit) | ||

Nach dem Bilden der Hashwerte kann dann das Image gezogen werden oder, wie in diesem Falle ausprobiert, die Dateien von dem USB Stick auf den Host (Forensik-Arbeitsstation) kopiert werden. Nach dem Kopieren werden erneut die Hashwerte gebildet und verglichen. | Nach dem Bilden der Hashwerte kann dann das Image gezogen werden oder, wie in diesem Falle ausprobiert, die Dateien von dem USB Stick auf den Host (Forensik-Arbeitsstation) kopiert werden. Nach dem Kopieren werden erneut die Hashwerte gebildet und verglichen. | ||

| Zeile 41: | Zeile 56: | ||

[[Datei:Image6.jpg|mini]] | [[Datei:Image6.jpg|mini]] | ||

Abbildung: 6 – logisches Abbild der Inhalte des USB-Sticks | Abbildung: 6 – logisches Abbild der Inhalte des USB-Sticks | ||

Eine andere Möglichkeit wäre gewesen, weitere Werkzeuge einzusetzen. So hätte beispielsweise der FTK Imager hier die Möglichkeit geboten, ein logisches Image des USB Sticks zu erstellen und in diesem Vorgang direkt auch die Verifikation durchzuführen, also die Hashwerte zu bilden. Hier wurde bewusst zunächst die manuelle Methode verwendet, um den Aufbau und die Vorgehensweise mit dem Write Blocker einzustudieren. Im nächsten Schritt wurde dann die Funktionalität des FTK Imagers verwendet, um das Image der Praktikumsaufgabe zu erstellen. | Eine andere Möglichkeit wäre gewesen, weitere Werkzeuge einzusetzen. So hätte beispielsweise der FTK Imager hier die Möglichkeit geboten, ein logisches Image des USB Sticks zu erstellen und in diesem Vorgang direkt auch die Verifikation durchzuführen, also die Hashwerte zu bilden. Hier wurde bewusst zunächst die manuelle Methode verwendet, um den Aufbau und die Vorgehensweise mit dem Write Blocker einzustudieren. Im nächsten Schritt wurde dann die Funktionalität des FTK Imagers verwendet, um das Image der Praktikumsaufgabe zu erstellen. | ||

| Zeile 46: | Zeile 64: | ||

[[Datei:Image7.jpg|mini]] | [[Datei:Image7.jpg|mini]] | ||

Abbildung: 7 – Komponenten des Gesamtaufbaus | Abbildung: 7 – Komponenten des Gesamtaufbaus | ||

Der Vorgang wurde dokumentiert. | Der Vorgang wurde dokumentiert. | ||

[[Datei:Dokumentation.pdf|mini|Write Blocker der Firma Tableau]] | [[Datei:Dokumentation.pdf|mini|Write Blocker der Firma Tableau]] | ||

Version vom 20. Mai 2019, 13:15 Uhr

Einsatz eines Write Blockers zur Erstellung eines Images

Zur Erstellung eines Images wird ein Write Blocker der Firma Tableau verwendet. Dabei wurden die Daten eines USB-Sticks, die als Beweismittel zu sichern waren, als logisches Image auf die Forensik-Arbeitsstation kopiert.

Zur Gewährleistung der Unversehrtheit der Daten auf dem USB-Stick wurde ein Write-Blocker eingesetzt. Zum Nachweis der Unversehrheit der Daten wurden die Hashwerte gebildet. Das "Vier-Augen-Prinzip" bekräftigt die geforderte "Chain of Custody".

Das Szenario, mit dem der Write Blocker getestet wurde, war ein z.B. im Rahmen der Strafverfolgung sichergestellter USB-Stick mit darauf gespeicherten Beweisstücken.

Abbildung: 1 – Beweisstück USB-Stick mit darauf gespeicherten Dateien

Um diesen USB-Stick als Beweisstück zu sichern und in der forensischen Analyse einzusetzen, wird nun der Aufbau mit dem Write Blocker hergestellt: Host (Forensik) < Write Blocker < USB-Stick.

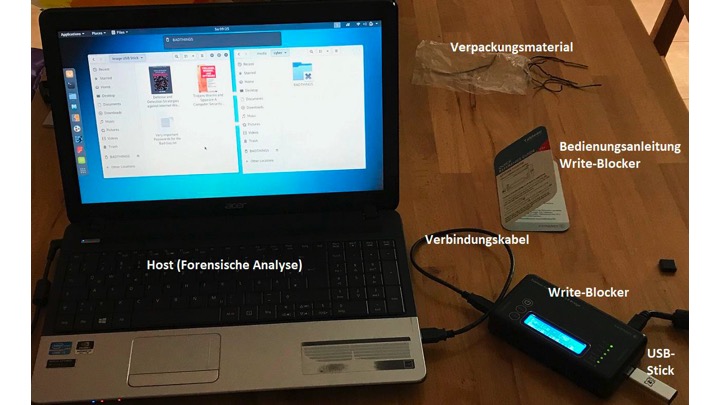

Abbildung: 2 – Komponenten zum Erstellen des logischen Abbildes

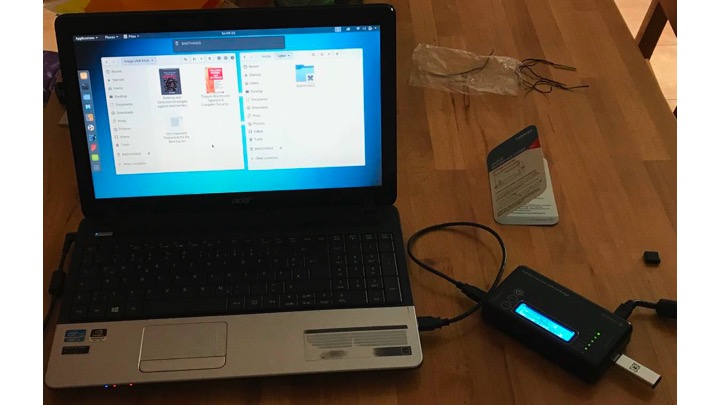

Der Write Blocker wird zwischen den Host und das Beweisstück USB-Stick geschaltet. Damit wird verhindert, dass beim Sichern der Inhalte des USB Sticks keine Veränderungen auf dem USB Stick eintreten. Der Write Blocker verhindert auf anerkannte Weise den Schreibzugriff auf dem USB-Stick. Auf der anderen Seite wird der lesende Zugriff auf den USB-Stick ermöglicht.

Der Write Blocker verfügt über einen USB-Port zum Anschluss des Beweisstücks, eine Stromversorgung und ein USB 3.0 Ausgang zur Verbindung des Gerätes mit dem Host.

Abbildung: 3 – Write Blocker mit Bedienungsanleitung und Zubehör

Es gibt Write Blocker mit unterschiedlichen Anschlussmöglichkeiten z.B. für SATA, SCSI Festplatten oder weitere Endgeräte mit spezifischen Steckern für das jeweilige Medium.

In der Reihenfolge 1) Einstecken des USB Sticks (Beweisstück) 2) Verbindung zum Host 3) Stromverbindung wird nun die Verbindung hergestellt.

Abbildung: 4 – Gesamtaufbau Host < Write Blocker < Beweisstück USB-Stick

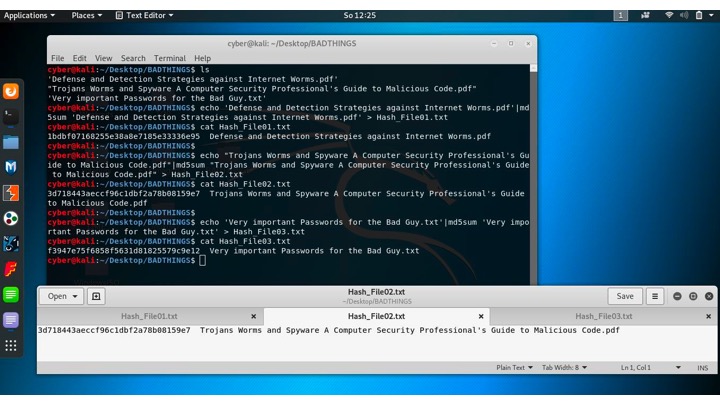

Im nächsten Schritt werden die Hashwerte der Inhalte des USB Sticks gebildet. Somit wird von Vorneherein sichergestellt, Aussagen zur Integrität der Beweismittel treffen zu können. Jede spätere Veränderung der Daten wird dadurch nachgewiesen werden können, dass erneut ein Hashwert - hier md5- der Daten gebildet wird. Nur wenn die Hashwerte übereinstimmen, ist die Datei unverändert. Bereits beim Erstellen der Hashwerte und generell beim Aufbau Host < Write Blocker < USB Stick ist das Vier-Augen-Prinzip einzuhalten. In diesem ersten Beispiel wurden die Hashwerte mit den Linux-Funktionen des Hosts gebildet:

z.B. für die Datei “File01.pdf”: echo File01.pdf | md5sum File01.pdf > Hash_File01.txt

Abbildung: 5 – Erstellen der Hashwerte (Integrität, Gerichtsfestigkeit)

Nach dem Bilden der Hashwerte kann dann das Image gezogen werden oder, wie in diesem Falle ausprobiert, die Dateien von dem USB Stick auf den Host (Forensik-Arbeitsstation) kopiert werden. Nach dem Kopieren werden erneut die Hashwerte gebildet und verglichen.

Abbildung: 6 – logisches Abbild der Inhalte des USB-Sticks

Eine andere Möglichkeit wäre gewesen, weitere Werkzeuge einzusetzen. So hätte beispielsweise der FTK Imager hier die Möglichkeit geboten, ein logisches Image des USB Sticks zu erstellen und in diesem Vorgang direkt auch die Verifikation durchzuführen, also die Hashwerte zu bilden. Hier wurde bewusst zunächst die manuelle Methode verwendet, um den Aufbau und die Vorgehensweise mit dem Write Blocker einzustudieren. Im nächsten Schritt wurde dann die Funktionalität des FTK Imagers verwendet, um das Image der Praktikumsaufgabe zu erstellen.

Abbildung: 7 – Komponenten des Gesamtaufbaus

Der Vorgang wurde dokumentiert.

Datei:Dokumentation.pdf