Security Information and Event Management (SIEM): Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 17: | Zeile 17: | ||

Quellen: | Quellen: | ||

https://www.computerweekly.com/de/definition/Security-Information-and-Event-Management-SIEM | https://www.computerweekly.com/de/definition/Security-Information-and-Event-Management-SIEM | ||

https://www.juniper.net/de/de/products-services/what-is/siem/ | https://www.juniper.net/de/de/products-services/what-is/siem/ | ||

Version vom 25. Juni 2019, 15:22 Uhr

Information and Event Management (SIEM) ist ein Ansatz des Sicherheits-Managements, der darauf abzielt, eine ganzheitliche Sicht auf die Sicherheit der Informationstechnologie (IT) eines Unternehmens zu haben.

Dem SIEM-System liegt das Prinzip zugrunde, dass relevante Daten über die Sicherheit einer Firma an verschiedenen Stellen anfallen und es wesentlich einfacher ist, Trends und Muster zu erkennen, die vom gewohnten Schema abweichen, wenn man alle diese Daten an einer zentralen Stelle betrachten kann. SIEM fasst Funktionen von Security Information Management (SIM) und Security Event Management (SEM) in einem Sicherheits-Management-System zusammen.

Ein SEM-System zentralisiert die Speicherung und Interpretation gesammelter Daten und erlaubt es nahezu in Echtzeit, diese zu analysieren. Dadurch wird es dem Sicherheitspersonal ermöglicht, schneller defensive Aktionen in die Wege zu leiten. Ein SIM-System sammelt Daten an einer zentralen Stelle zur Analyse und bietet die automatisierte Erstellung von Berichten hinsichtlich Compliance sowie ein zentralisiertes Berichtswesen. Indem diese beiden Funktionen zusammengebracht werden, ermöglicht ein SIEM-System eine schnellere Identifikation, Analyse und Wiederherstellung bei sicherheitsrelevanten Zwischenfällen. Es erlaubt Compliance-Beauftragten auch den Nachweis, dass sie die notwendigen Anforderungen an die Compliance-Regularien erfüllen.

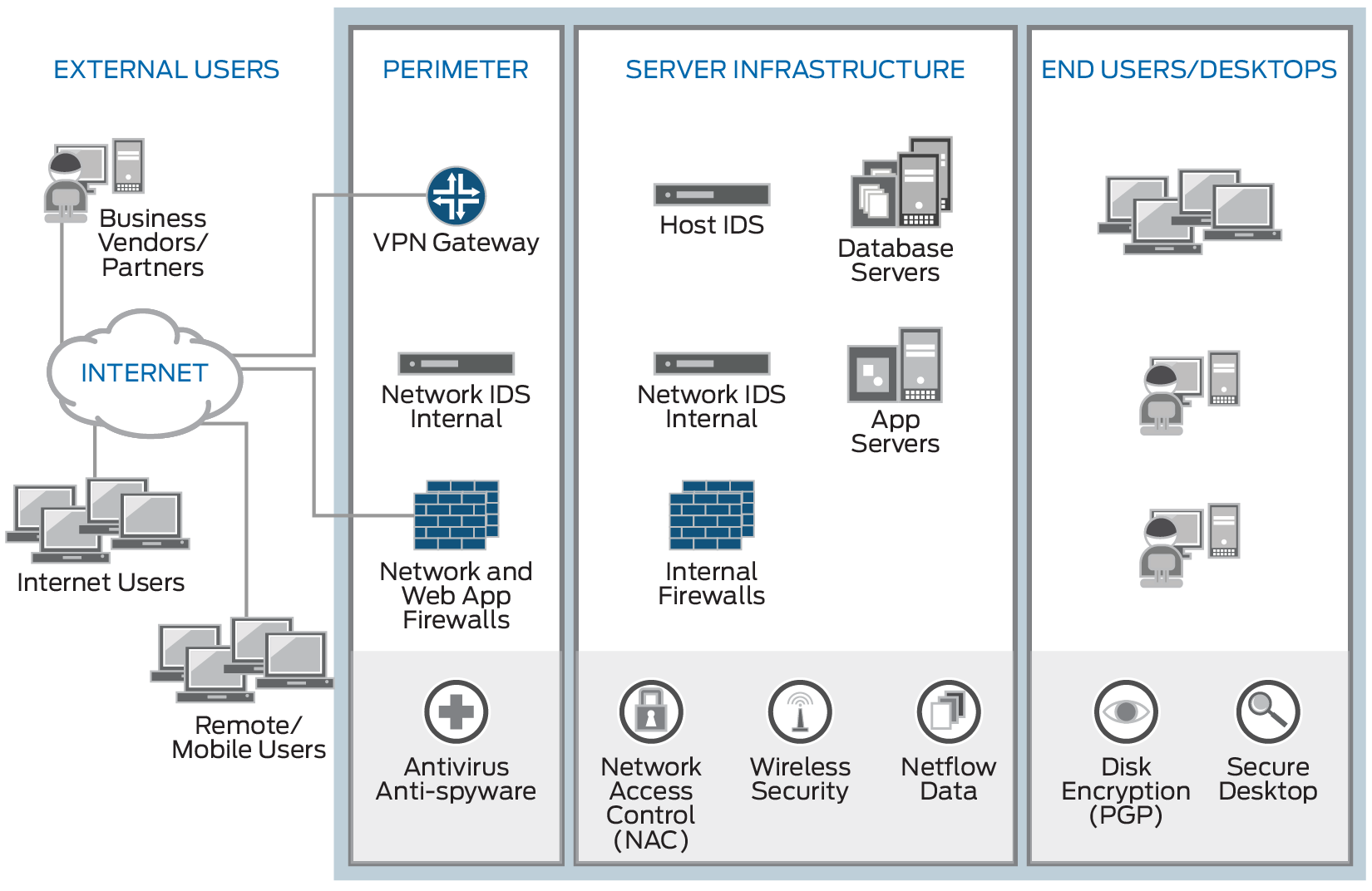

Ein SIEM-System sammelt Protokolle und andere sicherheitsrelevante Dokumente für die Analyse. Die meisten SIEM-Systeme arbeiten durch die Verteilung verschiedener Software-Agenten in einer hierarchischen Art und Weise, um sicherheitsrelevante Ereignisse bei Endgeräten, Servern sowie Netzwerkgeräten und sogar bei spezieller Sicherheitsinfrastruktur wie Firewalls, Virenschutz- oder Intrusion-Prevention-Systemen (IPS) zu protokollieren.

Die Software-Agenten leiten Ereignisse an eine zentralisierte Management-Konsole weiter, welche diese inspiziert und Anomalien feststellt. Um dem System die Identifizierung ungewöhnlicher Ereignisse zu ermöglichen, ist es wichtig, dass der SIEM-Administrator zuerst ein Profil des Systems erstellt, wie es sich unter normalen Umständen darstellt.

Auf dem einfachsten Level kann ein SIEM-System auf Basis eines regelbasierten Systems oder eines statistischen Korrelations-Modells die Beziehungen zwischen Einträgen in einem Ereignisprotokoll herstellen. In einigen Systemen findet bereits eine Vorverarbeitung durch den Software-Agenten statt und nur bestimmte Ereignisse werden an das zentrale Management weitergeleitet. Auf diese Weise wird das Volumen der zu übertragenden und zu speichernden Informationen reduziert. Dennoch besteht bei diesem Ansatz immer die Gefahr, dass relevante Ereignisse zu früh herausgefiltert werden.

Quellen:

https://www.computerweekly.com/de/definition/Security-Information-and-Event-Management-SIEM

https://www.juniper.net/de/de/products-services/what-is/siem/