DLP

Definition

Hinter dem Akronym DLP werden die Begriffe Data Leakage Prevention oder auch Data Loss Prevention verstanden.

Beide Begriffe werden im Allgemeinen synonym verwendet. In Fachkreisen hingegen werden die beiden Begriffe manchmal jedoch differenziert.

In diesen Fällen bezeichnet Data Loss Prevention den Schutz vor unerwünschtem Abfluss von Daten, der Schaden verursacht.

Im Gegensatz zur Data Leakage Prevention wird dieser Abfluss allerdings bemerkt.

Data Leakage Prevention hingegen bezeichnet den Schutz vor einem potentiellen Abfluss von Daten.

Diesen Abfluss kann man nicht messen und manchmal sogar noch nicht einmal feststellen.

Beiden Begriffen ist jedoch gemein, dass ein ungewollter Datenabfluss verhindert werden soll.

Beim Begriff „DLP“ handelt es sich ursprünglich um einen Marketingbegriff - eine wissenschaftliche Definition des Begriffes „DLP“ existiert nicht.

Funktionen und Funktionsweise

Das Konzept von DLP geht davon aus, dass andere Schutzmechanismen wie Virenscanner oder Firewall versagen und deshalb das DLP-System eingreifen muss. Dies bedeutet, dass das DLP-System eine Vielzahl von Aufgaben und Funktionen haben kann:

- Überwachung von Applikationen

- Erkennung gefährlicher Applikationen

- Überwachung von Datentransfers

- Durchsetzung von Richtlinien beim Datenaustausch

- Unterscheidung zwischen sensiblen und unkritischen Daten

- Blockierung der Übertragung sensibler Daten

- zentrale Erfassung der Datenbewegungen

- Alarmierung bei kritischen Regelverstößen

- usw.

Zusammengefasst bedeutet dies, dass DLP-Systeme sensible Daten identifizieren, Datenabflüsse protokollieren und möglichst den Abfluss sensibler Daten verhindern können müssen.

Um Datenabflüsse zu erkennen werden verschiedene Scan-Methoden durchgeführt:

- Regelbasiertes Matching

- Es wird nach Daten gesucht, die einem bestimmten Muster entsprechen z.B. IBAN, BIC.

- Exact File Matching

- Dateien werden anhand ihres Hash-Wertes erkannt. Die Untersuchung erfolgt also nicht auf Dateiinhalte.

- Exact Data Matching

- Kombinationen von Daten werden in einem Index zusammengefasst z.B. Name, Vorname, Adresse. Es wird nach diesen Daten in einer beliebigen Reihenfolge in einem maximal vorgegebenen Abstand gesucht.

- Formulare

- Dateien werden auf eine vorgegebenen Struktur / Muster hin untersucht z.B. Gehaltsabrechnungen.

- Dateitypen

- Spezielle Dateitypen dürfen das Netzwerk des Unternehmens nicht verlassen z.B. Konstruktionspläne

- Maschinelles Lernen

- Anhand von vielen Beispielen wird der Matcher trainiert, um selbstständig Entscheidungen zu treffen. Dieses Vorgehen kann bspw. bei der Erkennung von Quellcode genutzt werden.

- usw.

Anwendungsbereiche

In der heutigen Zeit können Daten auf viele verschiedene Arten gespeichert und ausgetauscht werden. In diesem Zusammenhang werden folgende Arten unterschieden:

- Data in Use / Daten in Benutzung

- Es handelt sich hierbei um Daten, die zum Zeitpunkt des Abfluss aktiv genutzt werden z.B. Daten im RAM, Cache oder CPU-Registern.

- Data in Motion / Daten in Bewegung

- Es handelt sich hierbei um Daten, die zum Zeitpunkt des Abflusses über ein Netzwerk versendet werden z.B. Emails oder Uploads.

- Data at Rest / Daten im Ruhezustand

- Es handelt sich hierbei um Daten, die eigentlich zum Zeitpunkt des Abfluss ungenutzt wären, jedoch für den Abfluss verwendet werden z.B. Dateien, Datenbanken Backups.

All diese Arten sind dazu geeignet Daten abfließen zu lassen und Datentransaktionen in diesen Bereichen müssen somit überwacht werden.

- USB-Sticks

- Speicherkarten

- externe Festplatten

- E-Mails

- Netzlaufwerke

- Uploads in bspw. Cloud-Applikationen

- Smartphones

- Tablets

- Multifunktionsdrucker

- Cut & Paste / Printscreen

Durch die verstärkte Möglichkeit mobil zu arbeiten und so unbeobachtet die Daten vom Bildschirm abzufotografieren, gibt es einen Weg, der nicht oder nur mit großem Aufwand erkannt werden kann.

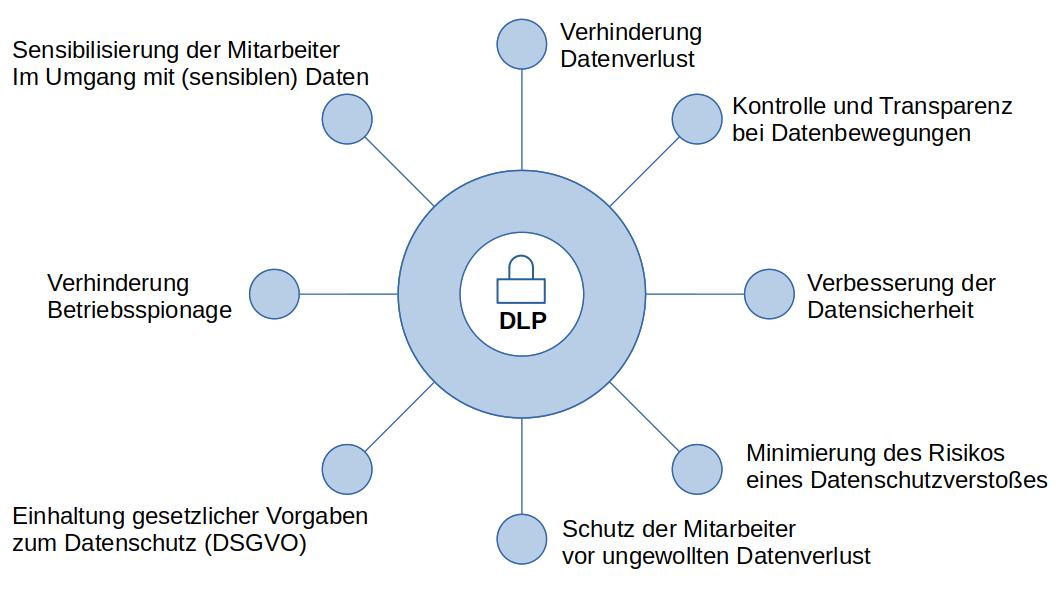

Vorteile beim Einsatz von DLP

Datendiebstahl-Vorfälle

Seitdem Daten eine neue Form der Währung sind, häufen sich die Vorfälle von Datendiebstählen. Anbei ein kleiner Auszug an bekannten Vorfällen, bei dem die Prävention nicht gegriffen hat:

- AOL-Accountdaten, 2004

- Steuerdaten der LGT Bank, 2006

- Steuerdaten der Credit Suisse, 2010

- Steuerdaten der UBS, 2012

- Sicherheitsrelevante Informationen des Flughafens London Heathrow, 2017

- usw.

Hinderungsgründe

Neben den Kosten und den üblichen technischen Problemen, die bei Einführung eines neuen Systeme auftreten können, muss bei einer DLP-Einführung auf den Datenschutz im Allgemeinen, den Arbeitnehmerdatenschutz im Speziellen und die daraus resultierende Abstimmung mit dem Betriebsrat geachtet werden.

Quellen

https://www.diva-portal.org/smash/get/diva2:1026824/FULLTEXT02

http://www.fim.uni-linz.ac.at/diplomarbeiten/Masterarbeit_BauerSimon.pdf

https://digitalguardian.com/blog/what-data-loss-prevention-dlp-definition-data-loss-prevention

https://de.wikipedia.org/wiki/Data_Loss_Prevention

https://de.wikipedia.org/wiki/Liste_von_Datendiebst%C3%A4hlen