Imaging

Imaging

Ein forensisches Image (forensische Kopie) ist eine bitweise (sektorweise) direkte Kopie eines physischen Speichergeräts, einschließlich aller Dateien, Ordner und nicht zugeordneten, freien und freigegebenen Speicherplätzen. Forensic-Images enthalten nicht nur alle Dateien, die für das Betriebssystem sichtbar sind, sondern auch gelöschte Dateien und Teile von Dateien, die im freigegebenen Speicherplatz verbleiben.

Das forensische Image ist ein Element der Computerforensik und die Grundlage für die Anwendung von Computeruntersuchungs- und -analysetechniken, um Beweise zu sammeln, die für die Vorlage vor einem Gericht geeignet sind.

Nicht jede Imaging- und Backup-Software erstellt forensische Images. Die Windows-Sicherung erstellt beispielsweise Imagesicherungen, die keine vollständigen Kopien des physischen Geräts sind. Forensische Images können mit einer speziellen forensischen Software erstellt werden.

In Fällen von Cyberkriminalität können zusätzliche Beweise auf Datenträgern entdeckt werden, die nicht über das Betriebssystem ersichtlich sind, und zwar in Form von belastenden Daten, die gelöscht wurden, um eine Entdeckung zu verhindern. Sofern diese Daten nicht sicher gelöscht und überschrieben worden sind, können sie häufig mit Forensik- oder Dateiwiederherstellungssoftware rekonstruiert werden.

Durch das Erstellen und Sichern eines forensischen Abbilds wird verhindert, dass Daten aufgrund von ursprünglichen Laufwerksfehlern verloren gehen. Der Verlust von Daten als Beweismittel kann sich nachteilig auf Rechtsfälle auswirken. Forensische Imagen kann im Allgemeinen auch den Verlust kritischer Dateien verhindern.

Imaging versus Backup

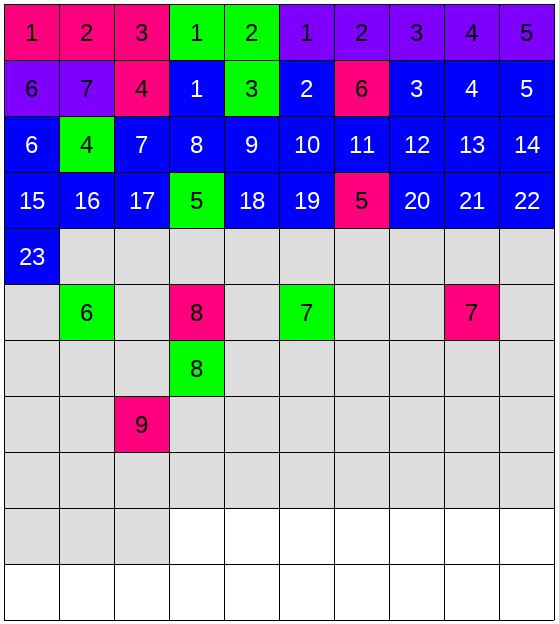

Das Imaging ist nicht mit der Erstellung eines Backups zu verwechseln. Während ein Backup (auch Dateisicherung genannt) eine Sicherung von Dateien und Ordnern erstellt, erzeugt das Imaging eine Bit genau Kopie des Ausgangsspeichers inklusive aller evtl. aktuell gar nicht benutzter Bereiche. Abbildung 1 zeigt symbolisch einen 100 Einheiten großen Datenspeicher mit vier Dateien. Diese werden durch die Farben rot, lila, blau und grün symbolisiert. Die Zahlen in den Feldern geben an in welcher Reihenfolge die einzelnen Blöcke einer Datei gelesen werden müssen. Die grauen Felder sollen bereits benutzte aber aktuell nicht mehr in Verwendung befindliche Blöcke darstellen. Weiße Felder sind bisher noch nie beschriebene Blöcke.

Erzeugt man von diesem Speicher ein Backup, so werden die Dateien sequentiell ausgelesen und Block für Block, Datei für Datei hintereinander gespeichert. Nicht mehr in Benutzung befindliche Blöcke werden bei der Datensicherung nicht betrachtet. Das Ergebnis der Datensicherung ist in Abbildung 2 symbolisch dargestellt:

Erzeugt man von dem Originaldatenträger jedoch ein Image, so erhält man einen neuen Datenspeicher oder eine Datei in welcher die Informationen wie in Abbildung 3 vorliegen.

Software zum Erstellen eines Images

Die gängigen Betriebssysteme bringen bereits Boardmittel zum Erstellen von Images mit. Sie heißen unter Windows „Systemabbild erstellen“, unter macOS „Festplattendienstprogramm“ und unter Linux „dd“ (in den coreutils enthalten). Allerdings genügen diese Boardmittel den Anforderungen an das Erstellen von forensischen Abbildern nicht. Veränderungen an den Images nach der Erzeugung können nicht festgestellt werden.

Um diese Anforderung an die „Unverfälschbarkeit“ eines Speicherabbildes zu erfüllen setzt das „forensische Imaging“ auf kryptographische Sicherung des Speicherabbildes. Ein Beispiel eines solchen Tools ist z.B. dcfldd, welches nach einer einstellbaren Anzahl geschriebener Bytes einen Hashwert über diese Bytes erstellt und ebenfalls speichert.

Um jegliche Veränderungen an einem Speicher durch das Erzeugen eines Images zu vermeiden, sollte – wenn dies technisch möglich ist - ein Writeblocker verwendet werden. Dieser verhindert, dass versehentlich schreibend auf den auszulesenden Speicher zugegriffen wird.