Testpoint

Testpoints

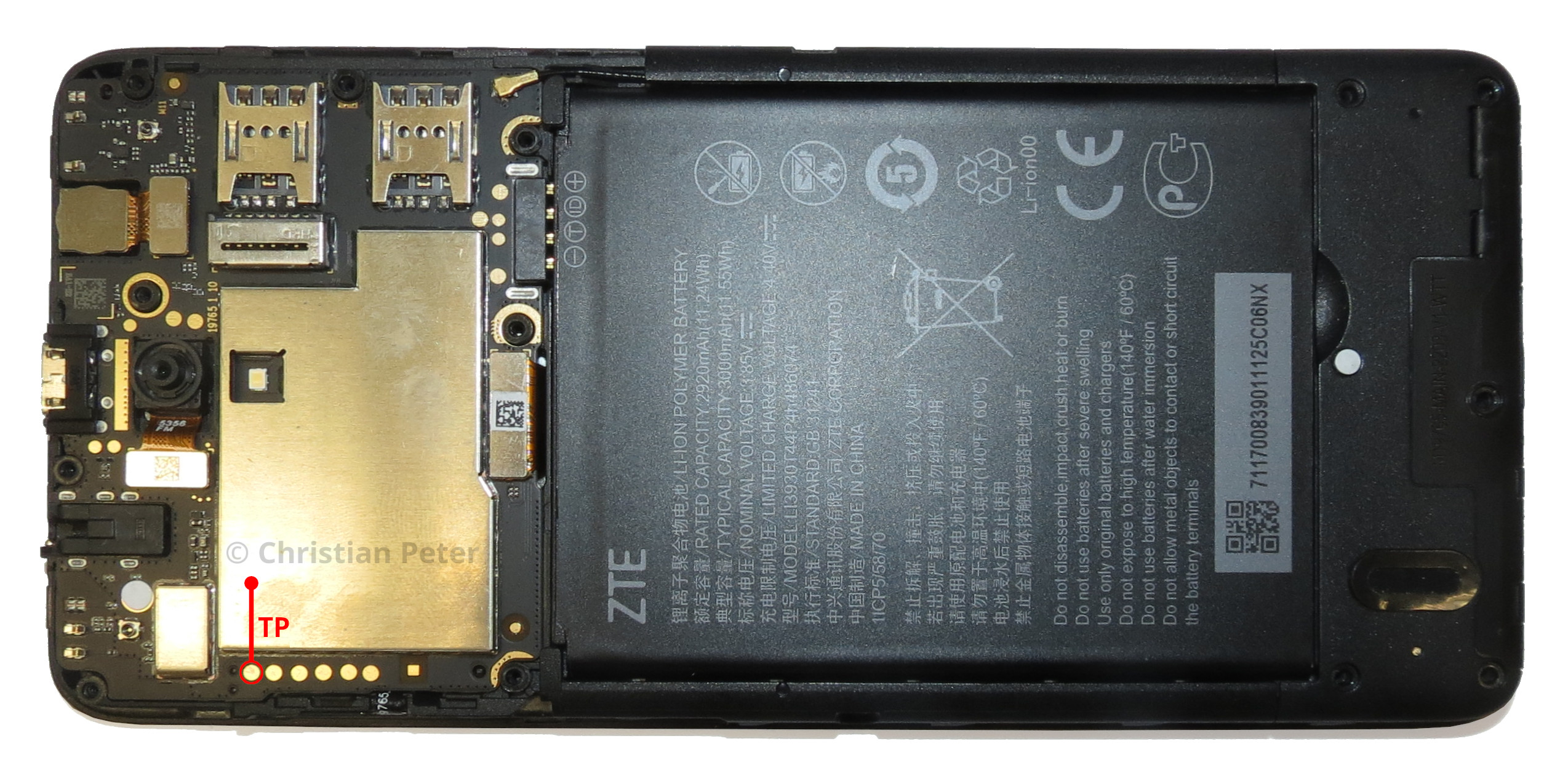

Im Zusammenhang mit der Datenextraktion mobiler Endgeräte (Mobiltelefone, Tablets) kann die Verwendung von Testpoints auf der Platine der Geräte notwendig sein, um bestimmte Betriebszustände des Geräts herbeizuführen. Zumeist handelt es sich um zwei Kontaktflächen, die vor dem Gerätestart zu brücken sind oder um eine Kontaktfläche, mit der ein Masseschluss zu erzeugen ist. [1]

Da Testpoints auf der Platine der Geräte zu finden sind und aktuelle Mobiltelefone zumeist bei der Herstellung verklebt werden, ist ein beschädigungsfreier Zugriff meist nicht möglich.

Beispiele

Nebenstehend werden Beispiele für den Aufruf des BROM (BootROM)-Modus verschiedener Geräte gezeigt. Diese Punkte sind im ausgeschalteten Zustand mit Masse (flächige Metallkomponenten im Gerät) zu brücken. Anschließend wird das Gerät über USB mit der forensischen Workstation verbunden und es kann über spezielle Software mit dem Geräte-Bootloader kommuniziert werden. Meist ist dazu kein eingesetzter Akku im Gerät erforderlich.

Kommerzielle Produkte, die Bootloader-Extraktionen unter Verwendung von Testpoints anbieten sind beispielsweise:

Oxygen Forensic Device Extractor

XRY Extract

Cellebrite UFED4PC

Passware Mobile

Beispiele für frei verfügbare Software:

Qualcomm Sahara / Firehose Attack Client

MTKClient

RKFlashtool

Sunxi-Tools

Ältere Android-Geräte erlauben über eine Bootloader-Sicherung das Erstellen physikalischer Datenträgerabbilder. Bei neueren Geräten wird der Zugriff auf den Bootloader mit der Ausnutzung von Hardware-Schwachstellen kombiniert, um Hardware-Schlüssel zu extrahieren und eine Offline-Entschlüsselung der Sicherung zu ermöglichen.

Einige Hersteller kombinieren für den Aufruf des Bootloader-Modus die Verwendung spezieller Kabel. So erfordern viele Huawei-Geräte zusätzlich die Verwendung eines "Harmony-Kabels".[2]

Bootmodi

Verschiedene Hersteller von ARM-Chips (SoCs) implementieren spezielle Bootmodi für Wartungszwecke. Als Beispiele seien genannt:

Qualcomm: Emergency Download Mode (EDL) [3]

Mediatek: BootROM (BROM) Mode [4]

Allwinner: FEL Mode [5]

Rockchip: Maskrom Mode [6]

Prinzip

Zum Teil wird mit dem Testpoint ein Signal gesetzt, welches über den Bootrom den Start des enstprechenden Modus triggert. Häufig handelt es sich jedoch um eine Rückfallebene, die aufgerufen wird, wenn der Gerätespeicher (eMMC, UFS) nicht lesbar ist. In diesem Fall wird über die gesetzte Brücke der Kontakt zum Speicher blockiert. Auch bei auftretenden Speicherfehlern kann es so zum Aufruf entsprechender Bootmodi kommen (Brick).

Quellen

- ↑ NIST - Guidelines on Cell Phone Forensics - 6.5.3 Hardware-based Methods, [online, 04.06.2024] https://www.govinfo.gov/content/pkg/GOVPUB-C13-PURL-LPS96630/pdf/GOVPUB-C13-PURL-LPS96630.pdf#page=54

- ↑ Passware - Huawei Kirin-based devices - How to work with special test-point cables for Huawei devices?, [online, 04.06.2024] https://support.passware.com/hc/en-us/articles/5322634311575-Huawei-Kirin-based-devices

- ↑ Passware - Qualcomm Test Point Gallery, [online, 04.06.2024] https://support.passware.com/hc/en-us/articles/15470087921687-Qualcomm-test-point-gallery

- ↑ Connect-Professional - Oxygen Forensics: Datenextraktion mit Mediatek-Chipsatz, [online, 04.06.2024] https://www.connect-professional.de/datacenter-verkabelung/oxygen-forensics-datenextraktion-mit-mediatek-chipsatz.322718.html

- ↑ linux-sunxi.org - FEL, [online, 04.06.2024] https://linux-sunxi.org/FEL

- ↑ Kobol - Maskrom Mode, [online, 04.06.2024] https://wiki.kobol.io/helios64/maskrom/