CERT-Taxonomie

Die CERT-Taxonomie stellt einen IT-forensischen Vorfall, in Form eines Ereignisses, in den Mittelpunkt und geht davon aus, dass auch ein Angreifer und eine Absicht vorliegen müssen. Der Angriff, der von diesem Angreifer ausgeführt wird, zielt auf eine Schwachstelle im IT-System unter Verwendung von Werkzeugen um ein entsprechendes Resultat zu erzeigen.

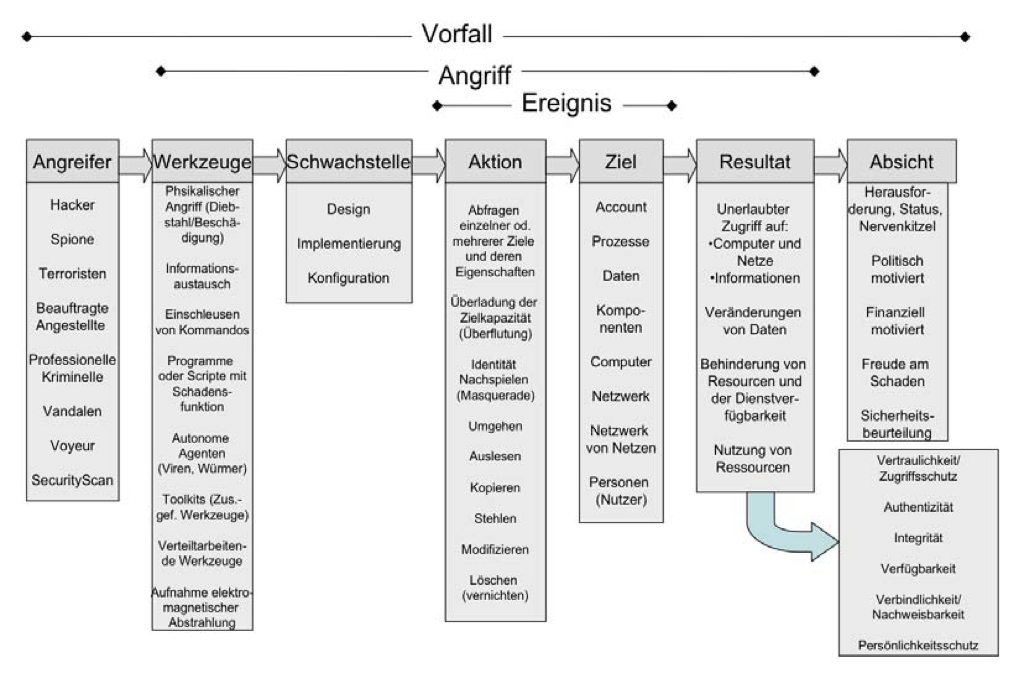

Ziel der Taxonomie ist es, ein Minimum an abstrakt zu beschreibenden Begriffen zu finden, welche für die Klassifizierung von Sicherheitsverletzungen (so genannten Vorfällen) geeignet sind, um den Vorfall so präzise wie möglich zu beschreiben, um darauf aufbauend Abwehr und Erkennung abzustimmen. Die folgende Abbildung 11 beschreibt die CERT-Taxonomie.

Mit dieser Taxonomie ist es möglich, den Angriffsverlauf zu beschreiben. Wie aus der schematischen Darstellung ersichtlich, klassifiziert die Taxonomie in Vorfall, Angriff und Ereignis. Ein Vorfall beschreibt dabei den Angreifer mit der damit verbundenen Absicht sowie den Angriff selbst. Es wird zusätzlich noch zwischen Innentäter und Außentäter unterschieden. Dabei hat der Innentäter u. U. detaillierte Kenntnisse über die Computer und deren Vernetzung und häufig auch einen Zugang zum angegriffenen System bzw. einen physischen Zugang zu den Computern. Der Innentäter ist demzufolge der vermutlich gefährlichere aber auch zahlenmäßig kleinere Angreifer kreis... Der eigentliche Angriff wiederum wird unterteilt in das verwendete Werkzeug, die ausgenutzte Schwachstelle, das Ereignis selbst und das erzielte Resultat. Das eigentliche Ereignis wird in die Aktion und das Ziel unterteilt.

Die gesamte Taxonomie ist dabei wie folgt zu interpretieren: Ein Angreifer nutzt mit Hilfe eines oder mehrerer Werkzeuge eine bestimmte Schwachstelle im Computer bzw. einem Computernetz aus. Dadurch kann er bestimmte Aktionen ausführen, welche ein ganz bestimmtes Ziel verfolgen. Das Ergebnis des Angriffs ist dann das eigentliche Resultat, welches der Angreifer durch eine bestimmte Absicht verfolgt hat. Es ist ersichtlich, dass das eigentliche Ereignis nur Teil eines größeren Ganzen ist.

Soll ein Ereignis, bestehend aus einer Aktion eines Täters und dessen Ziel klassifiziert werden, so muss der gesamte Angriff, welcher zusätzlich aus den Werkzeugen, der ausgenutzten Schwachstelle und dem Resultat besteht, ausgewertet werden. Dies ist notwendig, um den Angriff vollständig zu erkennen und zukünftig eventuell abwehren zu können. Für eine umfassende Analyse eines Vorfalls muss ebenfalls der Typ des Angreifers und dessen Absicht untersucht werden, um die konkrete Bedrohung zu bestimmen (zum Beispiel wird sich wahrscheinlich ein Hacker nach erfolgreichem Einbruch in ein System wieder entfernen, wohingegen ein Spion an dieser Stelle weiter seiner Aufgabe nachgehen und den Computer umfangreich ausspähen wird).“ (Leitfaden IT-Forensik, S. 29ff)