Netzwerk-Forensik: Unterschied zwischen den Versionen

Keine Bearbeitungszusammenfassung |

Keine Bearbeitungszusammenfassung |

||

| Zeile 21: | Zeile 21: | ||

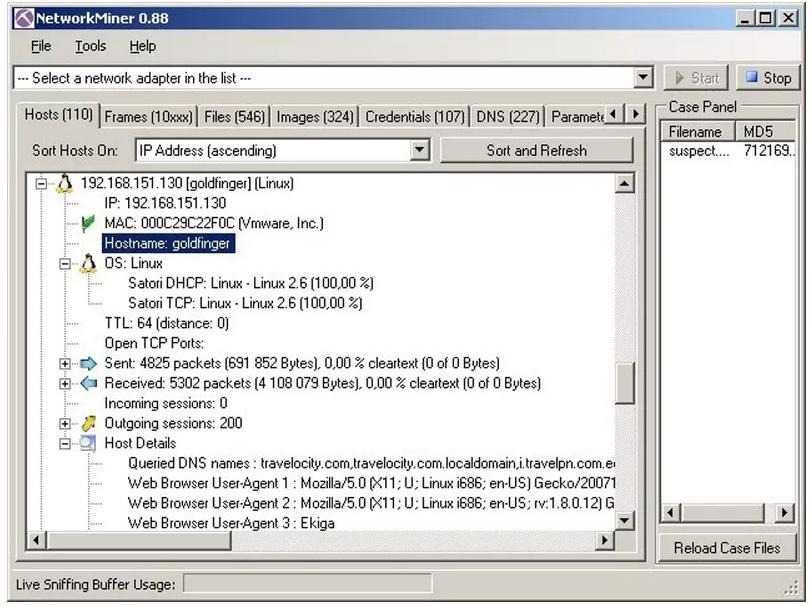

* NetworkMiner ist ein Open-Source-Tool zur Netzwerkforensik, das Artefakte wie Dateien, Bilder, E-Mails und Passwörter aus dem erfassten Netzwerkverkehr in PCAP-Dateien extrahiert.[5] | * NetworkMiner ist ein Open-Source-Tool zur Netzwerkforensik, das Artefakte wie Dateien, Bilder, E-Mails und Passwörter aus dem erfassten Netzwerkverkehr in PCAP-Dateien extrahiert.[5] | ||

[[Datei:Screenshot NetworkMiner.jpg|mini]] | |||

* Bei Firewalls werden Netzwerkverkehr und Dienste präventv beschränkt oder werden auch nach einem Vorfall forensisch ausgewertet. Über zentrale Managementsyste mehrerer Firewalls wird einen umfangreiche und zusammenhängende forensiche Netzwerkanalyse erleichtert. Beispiel ist Cisco Firewall Secure Management Center (FMC), das zentralisiert Netzwerkereignisse aufzeichnet und forensiche Nachforschung erleichtert. [6] | * Bei Firewalls werden Netzwerkverkehr und Dienste präventv beschränkt oder werden auch nach einem Vorfall forensisch ausgewertet. Über zentrale Managementsyste mehrerer Firewalls wird einen umfangreiche und zusammenhängende forensiche Netzwerkanalyse erleichtert. Beispiel ist Cisco Firewall Secure Management Center (FMC), das zentralisiert Netzwerkereignisse aufzeichnet und forensiche Nachforschung erleichtert. [6] | ||

Version vom 4. Juli 2023, 22:20 Uhr

1. Allgemeine Ausführung und Definition Bei Netzwerk-Forensik werden forensische Techniken zur Untersuchung von Netzwerken eingesetzt, um Sicherheitsvorfälle im Bereich Netzwerk und Netzwerk-Sicherheit zu analysieren. Ziel ist die die Identifikation von Angriffen und Bedrohungen: Um dieses Ziel zu erreichen werden Informationen automatisiert oder manuell analysiert, zusammengeführt und ausgewertet.

Netzwerkforensik ist ein Unterzweig der IT- bzw. digitalen Forensik, die sich mit der Überwachung und Analyse des Computernetzwerkverkehrs zum Zwecke der Informationsbeschaffung, rechtlichen Beweisermittlung oder digitalen Einbrucherkennung befaßt. Eine umfangreiche Definition der Netzwerkforensik lautet:

„Einsatz wissenschaftlich erprobter Techniken zur Sammlung, Zusammenführung, Identifikation, Untersuchung, Korrelation, Analyse und Dokumention digitaler Beweise aus mehreren aktiv verarbeitend-übermittelnden digitalen Quellen zum Zweck der Aufdeckung von Fakten im Zusammenhang mit der geplanten Absicht oder dem gemessenen Erfolg unbefugter Aktivität, die auf Störung, Beschädigung oder Kompromittierung von Systemkomponenten sowie der Bereitstellung von Informationen zur Unterstützung bei der Reaktion oder Wiederherstellung dieser Aktivitäten abzielt.“ [1]

Demnach werden bei der Netzwerkforensik dynamische Information aus Netzwerken gesammelt und analysiert, um Netzwerksicherheitsprobleme (z.B. Cyberangriffe) zu identifizieren oder aktiv gegen sie vorzugehen. Erfaßt wird naturgemäß der Netzwerkverkehr und -protokolle, um diese zu überwachen, Anomalien zu erkennen und Angriffe abzuwehren. Weiterhin wird Netzwerkverkehr aufgezeichnet und daraus Information abgeleitet indem Daten zusammen gesetzt [2] oder auf Schlüsselbegriffe untersucht werden.

Ziel ist die Identifikation von Angriffen und Bedrohungen: Um dieses Ziel zu erreichen werden Informationen automatisiert oder manuell analysiert, zusammengeführt und ausgewertet.

2. Ziele Untersucht werden Netzwerkdaten, Protokolle, Netzwerk-Komponenten, Netzwerk-Artefakte, Aufbau und potentielle Schwachstellen der Umgebung uvm., um Informationsabfluss, Datenmanipulation, das Auskundschaften nichtöffentlicher Informationen, Erpressungsversuche usw. zu verhindern.

3. Werkzeuge Zur Feststellung und Analyse von Netzwerk-Vorfällen wird automatisiert und manuell vorgegangen, um digitale Beweise zu finden oder präventiv Zugriffe zu verhindern. Zur manuellen Auswertung wird z.B. tcpdump oder Wireshark genutzt. Es werden auch Protokolldaten, Logfiles, und Konfigurationsdaten auf verschiedenen Komponenten im Netzwerk ausgewertet. Dazu gehören Server, Firewalls, IDS/IPS, Router, Switche usw.. Zur automatisierten Suche, Analyse, Auswertung und Zusammenführung von Informationen werden auch Werkzeuge wie z.B. SIEM, Elastic-Stack oder Plattformen wie Splunk eingesetzt.

- tcpdump ist ein Kommandozeilenbasiertes Programm zur (Live-) Analyse, Auswertung und Speicherung von Datenpaketen. tcpdump wird z.B. für die Fehlersuche in Programmen und des Netzwerkaufbaus sowie Netzwerkangriffen benutzt.z.B. $:tcpdump -i eth0 host 10.10.1.1 lauscht auf dem Interface eth0 und filtert auf den Host mit der IP-Adresse 10.10.1.1

- Wireshark ist ein Open-Source Analysewerkzeug für Netzwerkpakete mit GUI. Es wird für die Netzwerk-Forensik zur Präventien und Untersuchung von Angriffen für die Kontrolle von Kommunkationsbeziehungen mit Hilfe zahlreicher Protokollfilter eingesetzt.[4]

- NetworkMiner ist ein Open-Source-Tool zur Netzwerkforensik, das Artefakte wie Dateien, Bilder, E-Mails und Passwörter aus dem erfassten Netzwerkverkehr in PCAP-Dateien extrahiert.[5]

- Bei Firewalls werden Netzwerkverkehr und Dienste präventv beschränkt oder werden auch nach einem Vorfall forensisch ausgewertet. Über zentrale Managementsyste mehrerer Firewalls wird einen umfangreiche und zusammenhängende forensiche Netzwerkanalyse erleichtert. Beispiel ist Cisco Firewall Secure Management Center (FMC), das zentralisiert Netzwerkereignisse aufzeichnet und forensiche Nachforschung erleichtert. [6]

- IDS/IPS

Beispiel für ein IDS/IPS ist Snort.

- Router/Switche

- Security Information and Event Management (SIEM) ist ein Bereich der Computersicherheit, in dem Echtzeitanalysen von Sicherheitswarnungen (security alerts) aus Anwendungen bzw. im Netzwerk befindlicher Komponenten durchgeführt werden.SIEM hilft idealerweise, potenzielle Sicherheitsbedrohungen und Schwachstellen zu erkennen und zu beheben, bevor sie den Geschäftsbetrieb beeinträchtigen können. SIEM-Systeme helfen Anomalien im Benutzerverhalten zu erkennen und mithilfe künstlicher Intelligenz bestimmte manuelle Prozesse im Zusammenhang mit der Erkennung von Bedrohungen und der Reaktion auf Vorfälle zu automatisieren.[3] Das SIEM stellt eine Korrelation von verdächtigen Netzwerkaktivitäten her, die bewertet wird. Anbieter verkaufen SIEM als Software, als Appliances oder als Managed Services. Diese werden zur Protokollierung von Sicherheitsdaten und zur Erstellung von Berichten für Compliance-Zwecke verwendet. Beispiel für ein SIEM ist QRadar von IBM.

- Zentralisiertes Log-Management spielt eine wesentliche Rolle beim Sicherheits-Monitoring und in der Netzwerk-Forensik. Dafür gibt es eine zentrale Verwaltung von Ereignisprotokollen zum Zweck der Sicherheitsüberwachung. Die Ereignisse werden dafür von einer Vielzahl von Knoten auf einigen dedizierten Servern, wo die zentrale Analyse gemacht wird, gesammelt.Ein Beispiel dafür ist die Open-Source-Software-Sammlung Elastic-Stack. [4] Zu dieser gehört z.B. Elasticsearch deren Aufgabe die Datenerkennung und -erforschung (exploration) ist.

- Bei der Log-, Monitoring und Reporting-Plattform Splunk werden Daten von Anwendungen und im Netzwerk befindlichen Komponenten verarbeitet und (visuell) ausgewertet. Ziel ist es sämtliche Daten der Organisation sichtbar zu machen, zu ordnen, zu überwachen und zu analysieren. Splunk und ElasticSearch haben unterschiedliche Aufgaben: Splunk macht in erster Linie eine suchbasierte Analyse, während ElasticSearch vor allem auf Datenerkennung ausgerichtet ist. [5]

4. Ablauf

Auf Grund von Anhaltspunkten an den erwähnten Komponenten können auf Grund von verdächtigem Netzwerktraffic zusätzliche Netzwerkdaten ausgewertet und die Vorfall rekonstruiert werden, um das Ausmaß, die betroffenen Bereiche und die Identifikation des Täters beweisend zusammen zu führen. Je nach Schwere des Angriffs und der Funktion des/der Ermittelnden wird auch in den Netzwerkverkehr eingegriffen und ein forensischer Bericht erstellt, der bei Bedarf zur weiteren Auswertung mehreren Administratoren (auch aus anderen Bereichen) benutzt wird, um Ursache und Auswirkung fest zu stellen. Es ist ein Verständnis für den Vorfall zu entwickeln, die Schwachstelle zu identifizieren, Sicherheitsmaßnahmen und der rechtliche Aspekt umzusetzen.

5. Anwendungsfälle Anwendungsfälle betreffen jegliche Bereiche, in denen Netzwerke vorhanden sind. Ziel ist es Integrität, Vertraulichkeit, Authentizität, Verfügbarkeit im Netzwerk zu gewährleisten.

Literaturquellen

[1] Gary Palmer, A Road Map for Digital Forensic Research, Report from DFRWS 2001, First Digital Forensic Research Workshop, New York, 2001, S. 27 aus: https://dfrws.org/wp-content/uploads/2019/06/2001_USA_a_road_map_for_digital_forensic_research.pdf , abgerufen am 25.5.23

[2] Erik Hjelmvik, Passive Network Security Analysis with NetworkMiner aus: https://www.forensicfocus.com/articles/passive-network-security-analysis-with-networkminer/ , abgerufen am 25.5.23

[3] IBM - "What is SIEM": https://www.ibm.com/topics/siem , abgerufen am 4.7.23

[4] Wireshark - "About Wireshark": https://www.wireshark.org/about.html , abgerufen am 4.7.23

[5] Netresec - "NetworkMiner": https://www.netresec.com/?page=NetworkMiner , abgerufen am 4.7.23

[6] Cisco - Cisco FMC (Firewall Secure MAnagement Center): https://ciscolicense.com/lic/cat/security/fmc/ , abgerufen am 4.7.23

[4] Risto Vaarandi, Paweł Niziński: A Comparative Analysis of Open-Source Log Management Solutions for Security Monitoring and Network Forensics. Tallinn 2013, S. 1 aus: https://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.428.6404#citations , abgerufen am: 4.7.23

[5]Ayooluwa Isaiah, Splunk vs Elastic/ELK Stack: The Key Differences to Know: https://betterstack.com/community/comparisons/splunk-vs-elastic-stack-elk/ , abgerufen am 4.7.23