CTI - Cyber Threat Intelligence

CTI - Cyber Threat Intelligence

Cyber Threat Intelligence (CTI) beschreibt den Prozess Informationen über feindliche Absichten, Gelegenheiten und Fähigkeiten zu sammeln, zu analysieren und zu verstehen, um gemäß vorgegebenen Anforderungen Wissen zu generieren. Die Anforderungen richten sich nach der zu betrachtenden Perspektive strategische Threat Intelligence, taktische Threat Intelligence oder operative Threat Intelligence.

Strategische Threat Intelligence richtet sich an eine allgemeine Analyse, die sich an eine nichttechnische Zielgruppe richtet. Taktische Threat Intelligence ist auf die unmittelbare Zukunft ausgerichtet und auf die Identifikation von Gefährdungsindikatoren für eine technisch versierte Zielgruppe. Taktische Threat Intelligence läuft in der Regel voll automatisiert ab. Operative Threat Intelligence beschäftigt sich damit Rückschlüsse auf die Absicht, den Zeitpunkt und die Ausgereiftheit des Angriffs zu ziehen. Die erforderlichen Ressourcen für operatives Threat Intelligence sind deutlich höher und haben einen längeren Lebenszyklus als die des taktischen Threat Intelligence.

Die Informationen über feindliche Absichten, Gelegenheiten und Fähigkeiten können mithilfe von entsprechenden Tools und Techniken aus den Bereichen HUMINT, OSINT, GEOINT, MASINT und TECHINT identifiziert und analysiert werden, um mögliche Risiken zu erkennen und einzugrenzen. Cyber Threat Intelligence ermöglicht eine proaktive Sicht auf bevorstehende Angriffe und schafft die Möglichkeit frühzeitig auf diese zu reagieren und entstehende Schäden zu vermeiden. Ein weiterer unverzichtbarer Bestandteil des CTI sind Cybersicherheitstools. Zu diesen gehören unter anderem SIEM-Tools, Malware-Disassambler, Threat-Intelligence-Plattformen, Netzwerkanalyse Software und Deep- und Dark-Web-Crawler.

Im Zentrum des Interesses stehen sich wiederholende Verhaltensweisen bei der Kompromittierung von Systemen und Netzen und deren Abwehr durch präventive Maßnahmen, attribuierter und nicht attribuierter Angreifer-Gruppierungen. Tactics, Techniques and Procedures (TTP´s) sind dabei das Ziel der Analyse, da die Indicators of Compromise (IoC´s) eines Angreifers eine kurze Lebenszeit aufweisen und leicht veränderbar sind. In diesem Kontext ist auch die Pyramid of Pain von David J. Bianco zu nennen, in der die Relevanz verschiedenster Indikatoren beschrieben wird.

Cyber Threat Intelligence Lebenszyklus

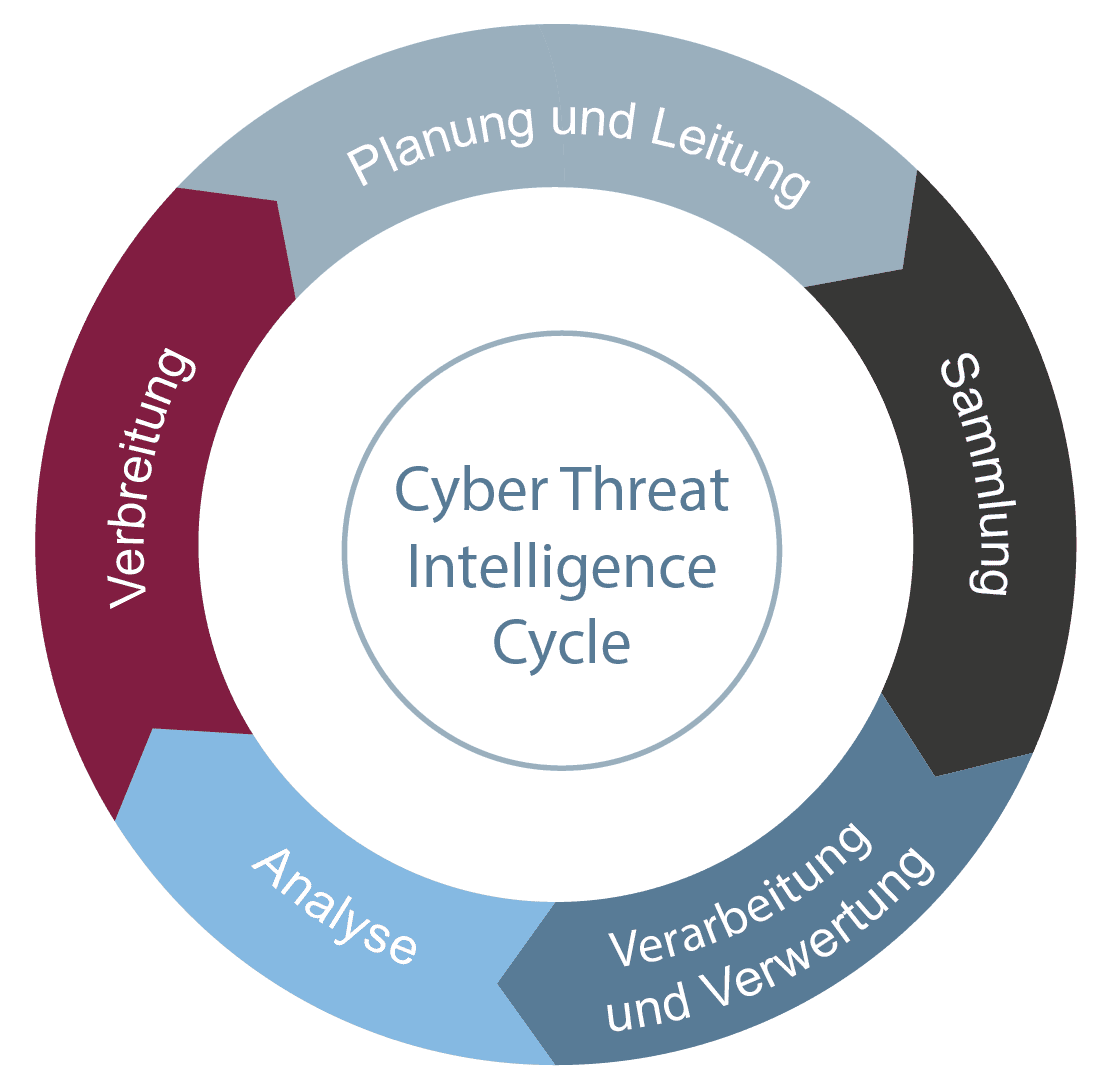

Der Cyber Threat Intelligence Lebenszyklus beschreibt den Prozess, Rohinformationen zu Cyberangriffen und Bedrohungen in anforderungsgerechtes Wissen umzuwandeln, das nachfolgend den Cybersicherheitsteams und nicht technischen Bereichen nach Aufbereitung zur Verfügung gestellt wird. Dieser Lebenszyklus gliedert sich in die fünf Phasen, Planung und Leitung, Sammlung, Verarbeitung und Verwendung, Analyse und Verbreitung.

Abbildung 1 Cyber Threat Intelligence Cycle

Quelle: https://norbert-pohlmann.com/wp-content/uploads/2022/02/cyber-threat-intelligence-cti.png

Planung und Leitung

In dieser Phase wird die Identifizierung des Informationsbedarfs sowie die Anforderungen festgelegt. Zudem werden das Ziel, das verfolgt werden soll, und welche Informationen für die Organisation von Bedeutung sind definiert. Dabei ist es wichtig, die Intelligence Gaps zu erkennen und aufzuzeigen, um geeignete Maßnahmen zur Identifikation und Priorisierung zu treffen. Sammlung Mithilfe der definierten Ziele werden geeignete Tools und Methoden zur Datensammlung des festgelegten Informationsbedarfes genutzt.

Verarbeitung und Verwertung

Diese Phase beschäftigt sich mit der Aufbereitung der quantitativen Daten durch Filterung oder Extraktion von Schlüsselinformationen.

Analyse

In der Analysephase werden die verarbeiteten Informationen mit bereits vorliegenden Erkenntnissen bzw. Ergebnissen aus bestehendem Datenbestand abgeglichen und analysiert. Hierzu werden Structured Analytic Techniques verwendet, um die Informationen zu evaluieren, die Information Gaps zu schließen und die Anforderungen zu erfüllen. Mit dem Analytic Judgement findet eine Bewertung der Daten statt. Fehlen wichtige Inhalte, werden Requests for Information für die vorgelagerte Phase Sammlung gestellt.

Verbreitung

In dieser Phase findet die Verteilung der erlangten Informationen statt. Dabei müssen die Ergebnisse des Cyber Threat Intelligence zum aktiven Handeln befähigen und den Anforderungen des Auftraggebers entsprechen.