Diamond-Modell

Diamond-Modell

Das 2013 veröffentlichte „Diamond Model“ ist ein Ansatz zur systematischen Beschreibung von Angriffen auf IT-Systeme. Es wird primär von Nachrichtendiensten, aber auch IT-Forensik-Unternehmen im sog. Attributionsprozess genutzt. Attribution ist die Zuordnung eines Angriffes zu einer Angreifergruppierung, welche in diesem Kontext häufig als “APT” (Advanced Persistent Threat) fortlaufend nummeriert oder nach einem anderen Schema benannt werden.

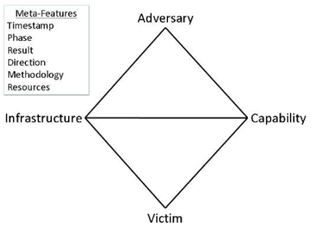

Jeder Angriff besteht aus einer Folge von Ereignissen (events), von denen jedes durch vier zentrale Aspekte beschrieben ist: „For every intrusion event there exists an adversary taking a step towards an intended goal by using a capability over infrastructure against a victim to produce a result.“

Die darin enthaltenen vier zentralen Aspekte sind:

- Angreifer (adversary), z. B. kategorisiert nach Muttersprache, Zeitzone, Spitznamen.

- Fähigkeiten (capabilities), z. B. verwendete Schadprogramme, Tools, Expertise

- Infrastruktur (infrastructure), z. B. gemietete Server, Zugriff auf gestohlene Identitäten

- Opfer (victim), z. B. Branche, Region, Art der gestohlenen Daten

Damit verfolgt es einen ähnlichen Ansatz wie das CERT-Modell, verwendet aber andere Begriffe zur Klassifizierung und Untersuchung von IT-Angriffen.

Die Verbindungen in der grafischen Darstellung symbolisieren, wie ausgehend von einem Aspekt auf Details anderer Aspekte eines Angriffes geschlossen werden kann, dieser Prozess heißt im Diamond Model analytic pivoting. Zum Beispiel kann ein Analyst ausgehend vom Opfer eines Angriffes erkennen, über welche Infrastruktur und mit welchen Fähigkeiten ein Angriff stattgefunden hat. Oder wenn die für einen Angriff benutzte Infrastruktur bekannt ist, lassen sich mögliche weitere Opfer sowie die Fähigkeiten des Angreifers ableiten und evtl. auch Hinweise auf den Angreifer erhalten.

Daneben gibt es sechs Arten von zusätzlichen Metadaten (meta features) zu jedem Ereignis:

- Zeit (timestamp)

- Angriffsphase (phase), z. B. Auskundschaften, Exploit)

- Ergebnis (result), z. B. Datendiebstahl, Datenmanipulation

- Richtung (direction), z. B. zum Opfer oder zum Angreifer oder bidirektional

- Methode (methodology), z. B. spear fishing, DDoS-Attacke

- erforderliche Ressourcen (resources), z. B. E-Mail oder IP-Adresse eines Opfers.

Jeder der vier Aspekte und die zusätzlichen Metadaten können beliebig weiter unterteilt werden, um vollständige, detaillierte Beschreibungen der Ereignisse von IT-Angriffen zu erstellen. Das vollständige Modell enthält für seine analytische Verwendung noch die folgenden weiteren Elemente:

- Zwei Metaebenen, die Verbindungen zwischen den vier zentralen Aspekten beschreiben:

- Das „technology meta feature“ ist die Verbindung zwischen Infrastruktur und Fähigkeiten und beschreibt die Technologie, die das Zusammenwirken von beiden ermöglichen. Wenn z. B. eine Malware das Domain Name System (DNS) verwendet, um eine Verbindung zu einem Command-and-Control-Server aufzunehmen, ist DNS Teil des technology meta feature.

- Das „social political meta feature“ beschreibt die Beziehung zwischen Angreifer und Opfer, z. B. gemeinsame oder gegensätzliche Interessen und Motive für den Angriff.

- Die Verknüpfung mehrerer nach obigem Schema beschriebenen Ereignisse zu komplexeren Zusammenhängen und zur Veranschaulichung des Ablaufs von IT-Angriffen:

- Activity threads – die verschiedenen festgestellten Ereignisse eines IT-Angriffs mit ihren logischen Abhängigkeiten und unterteilt nach Angriffsphasen

- Acitivity attack graphs – ein größeres Bild, das mögliche zusätzliche Ereignisse ergänzt, um potentielle weitere Aktivitäten eines Angreifers aufzudecken, vorauszuahnen und ggf. zu verhindern

- Activity groups – Die Zusammenfassung von Ereignissen und activity threads mit ähnlichen Merkmalen, um Gemeinsamkeiten zu erkennen und hinter mehreren Angriffen stehende Angreifer und ihre verwendete Infrastruktur zu erkennen.

Quellen:

- https://www.threatintel.academy/diamond/ - Webseite mit Beschreibung des Modells und der erstmaligen Veröffentlichung in 2013

- https://www.threatintel.academy/diamond_summary/ - Zusammenfassende Beschreibung des Modells in Textform

- https://www.threatintel.academy/diamond_poster/ - Grafische Darstellung und Zusammenfassung des Modells

- https://www.threatintel.academy/diamond-model-2/ - Whitepaper von Sergio Caltagirone, Andrew Pendergast, Christopher Betz mit der ursprünglichen Veröffentlichung des Diamond Models in 2013

- Timo Steffens, 2018, Auf der Spur der Hacker: Wie man die Täter hinter der Computer-Spionage enttarnt, Springer Vieweg Berlin, Heidelberg, https://doi.org/10.1007/978-3-662-55954-3