Physische Extraktion

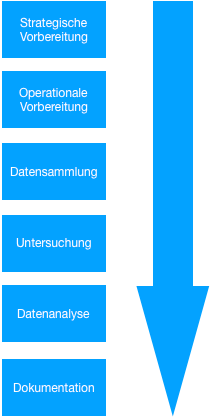

Unter Extraktion wird der Prozess zur Datengewinnung bezeichnen. Man extrahiert die Daten aus der Datenquelle, um diese im Anschluss weitergehend zu verarbeiten. Die Extraktion ist dem BSI Forensik-Leitfaden nach, der dritte Schritt in einem forensischen Prozess (nach BSI „Datensammlung“), direkt im Anschluss der operationalen Vorbereitung und vor der eigentlichen Untersuchung.

Bei der Extraktion unterscheidet man in physisch und logisch. Eine physische Extraktion zeichnet sich dabei durch die Eigenschaft aus, eine Kopie auf Bit-Ebene - sprich Bit-für-Bit - darzustellen. Dies beinhaltet demnach nicht nur Daten aus dem Dateisystem (logisch) wie z.B. Ordner und Dateien, sondern alle Sektoren des Speichermediums. Diese Informationen werden in dem Image festgehalten, welches dadurch i.d.R. die gleiche Größe aufweist, wie das Speichermedium maximal hergibt. Diese Definition, einer Bit-für-Bit Kopie, gilt gleichermaßen für mobile Endgeräte.

Das Ergebnis des physischen Abbildes wird häufig auch „raw image“ oder „binary image“ genannt. Die Anfertigung eines physischen Abbildes erfordert an den meisten Fällen einen direkten Zugang zur Hardware des Systems. Die Festplatte (bei Computer/Laptop) muss dazu in der Regel ausgebaut werden. Für diesen Vorgang ist außerdem noch ein zusätzlicher Hardware-Baustein zu verwenden, um sicherzustellen dass auf der Originalfestplatte keine Daten verändert werden. Das Gerät was hierzu genutzt wird nennt sich “Write-Blocker”. Dieses Gerät garantiert, dass ausschließlich lesend auf die angeschlossenen Speichermedien zugegriffen werden kann. Das ist u.a. wichtig um keine Zeitstempel (versehentlich) zu verändern. Bei mobilen Geräten ist dieser Vorgang nur unter sehr erschwerten Bedingungen möglich, da die Hersteller der Geräte i.d.R. einen solchen Anwendungsfall nicht vorgesehen bzw. zugelassen haben. Häufig würde für ein physisches Abbild nur der Ausbau des Flash-Speichers in Frage kommen.