Plausible Deniability

Plausible deniability (dt. auch «glaubhafte Abstreitbarkeit») bezeichnet die Möglichkeit, die Verantwortung für illegale oder zumindest kontroverse Handlungen oder auch die Kenntnis davon logisch nachvollziehbar (aber nicht zwingend glaubwürdig) abzuweisen. Der Begriff wird vor allem in der Politik (inkl. geheimdienstliche Aktivitäten) und im Strafrecht verwendet. Essenziell ist dafür die Abwesenheit eindeutiger Beweise wie schriftliche oder vor glaubwürdigen Zeugen getätigte Weisungen, Kenntnisnahmen von Informationen oder Angaben zum tatsächlichen Auftraggeber der Handlungen. Dadurch wird der Beschuldigte nach dem Rechtsgrundsatz «in dubio pro reo» freigesprochen, auch wenn die Schuld vermutet wird oder nach dem «gesunden Menschenverstand» gar als gegeben gilt.

Als gut bekannte Beispiele können die Besetzung der Krim durch «beurlaubte» russische Soldaten ohne Hoheitszeichen im Jahr 2014 oder die Frage der Rolle von Richard Nixon in der Watergate-Affäre in den 1970er Jahren in den USA gelten. Das Konzept der plausible deniability kann heutzutage analog auch auf Handlungen im Cyberspace wie Cyberangriffe und Cybercrime übertragen werden. Anonymisierungstools, Verschlüsselung und anti-forensische Techniken können massgeblich dabei helfen, die Abstreitbarkeit der individuellen Schuld oder der Verantwortung für die Tat zu erreichen.

Im Kontext der IT-Sicherheit und IT-Forensik wird plausible deniability jedoch vorwiegend im Hinblick auf spezielle Verschlüsselungstechniken verstanden. Dabei handelt es sich einerseits um Verfahren, welche das generelle Vorhandensein einer Verschlüsselung maskieren (z.B. Steganographie). Andererseits werden kryptographische Verfahren genutzt, bei denen das Geheimtext mit unterschiedlichen Schlüsseln zu unterschiedlichen Klartexten entschlüsselt werden kann, wobei diese Eigenschaft nach aussen nicht ersichtlich ist.

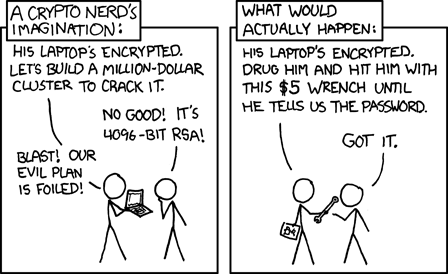

Die Herausgabe des Schlüssels durch eine Person, die diesen kennt, stellt oft die einfachste Methode dar, eine Verschlüsselung zu brechen. Wird der Geheimnisträger gezwungen, die Verschlüsselung aufzuheben, z.B. durch Androhung einer Strafverfolgung, Erpressung oder Folter durch staatliche Institutionen oder gewöhnliche Kriminelle, kann er bei einer Verschlüsselung mit plausible deniability ein Passwort nutzen, welches ein belangloses, aber für die Gegenseite plausibel erscheinenden Klartext liefert. Für die Entschlüsselung des Geheimtextes zum «richtigen» Klartext wird ein anderer Schlüssel verwendet, welcher so nach wie vor geheim bleiben kann.

Es ist nicht trivial zu beantworten, ob dieses Verfahren den Geheimnisträger in der Praxis tatsächlich wirkungsvoll schützt. Wird das Vorhandensein einer Verschlüsslung mit plausible deniability festgestellt, wird ein grosser «Fang» erwartet und das Interesse des Gegners und damit auch die genutzten Ressourcen steigen naturgemäss. Gleichzeitig kann sich der Angreifer auch nie wirklich sicher sein, ob er schon an das «richtige» Passwort gelangte und somit würde er letztendlich seinen Zwang weiter fortführen oder steigern.

Beispiele für bekannte Anwendungen, welche das Konzept von plausible deniability in einer Form implementieren:

- Die Verschlüsselungssoftware TrueCrypt und ihr Nachfolger VeraCrypt ermöglichen bei der Verschlüsselung einer Partition das Anlegen einer zweiten, versteckten Partition, auf die unter Eingabe eines zweiten unabhängigen Passworts zugegangen werden kann. Die versteckte Partition liegt eingebettet innerhalb der gewöhnlichen verschlüsselten Partition vor und ihre Existenz ist (nach der Aussage der Autoren) ohne weiteres nicht feststellbar

- Off-the-record (OTR) Messaging ist ein Nachrichtenprotokoll, welches eine verschlüsselte und authentifizierte Kommunikation ermöglicht. Gleichzeitig ist eine Abstreitbarkeit dadurch gegeben, dass die Kommunikation und deren kryptographische Signaturen im Nachhinein durch einen beliebigen Nutzer und nicht nur durch die authentifizierten Kommunikationspartner veränderbar ist. Durch eine Weiterentwicklung ist das Signal-Protokoll entstanden, welches in der gleichnamigen Messaging-App implementiert ist